Pre-script 1. 타인의 시간낭비 방지를 위해서...

이 글은 DDoS와 DDoS 대피소에 대해 설명하는 글이 아니다.

두 개에 대해 논문을 쓰려는 자의 브레인스토밍 글,

마구잡이로 대충 아는거 다 때려박는

그런 도마와 믹싱 볼 사이정도 되는 글이다.

깔끔하게 정리된 자료를 찾고싶은 사람은

다음 링크로 이동하자:

www.google.com

...

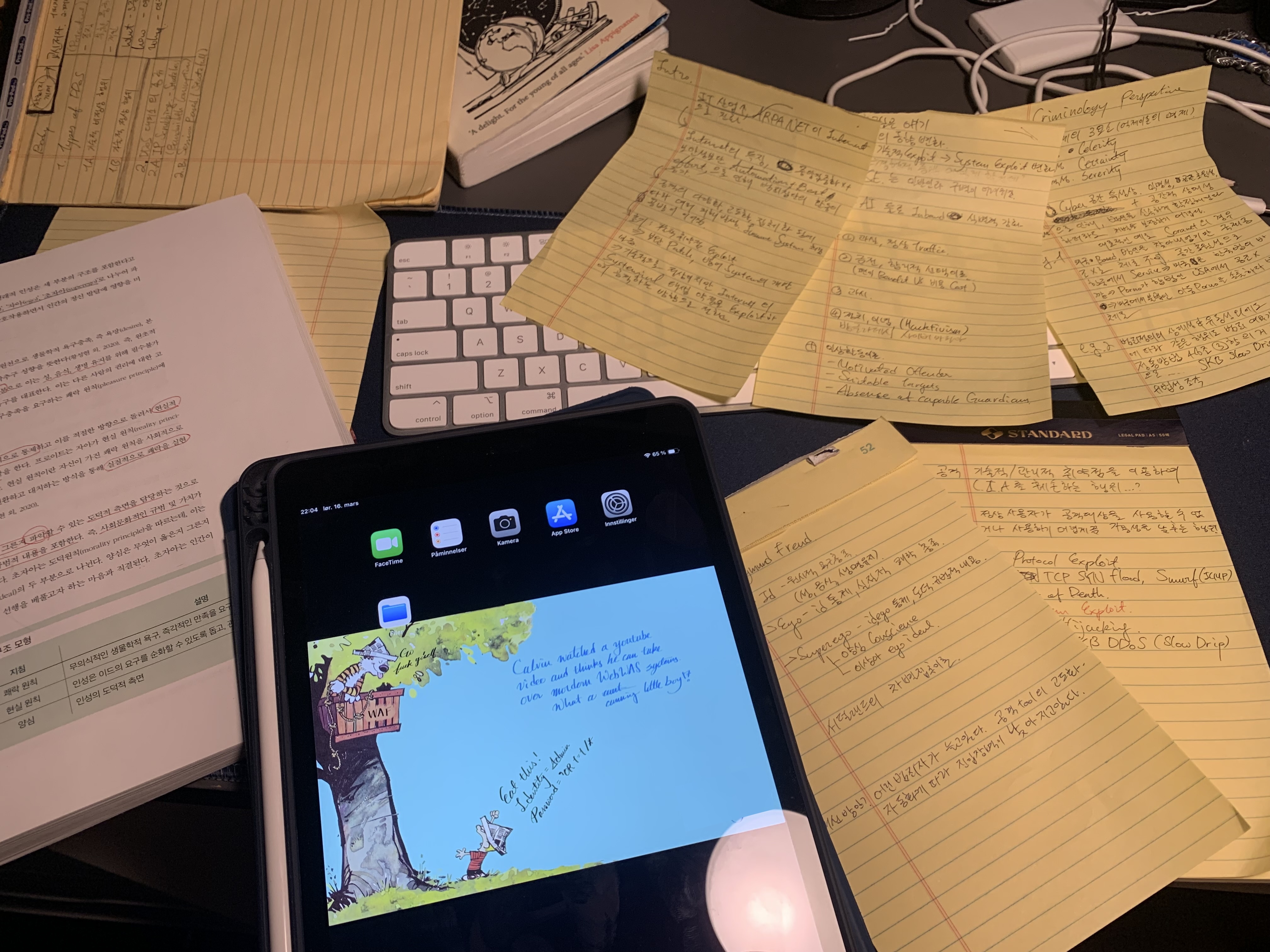

지금 논문을 쓰고 있다.

아니, 엄밀히 말하자면

연구계획서 틀만 그려놓고

(인터넷에 맘에 드는 양식이 없다)

제목을 쓰기 위해 고민하고 또 고민하다가

Legal pad를 잔뜩 꺼내 미친듯이 브레인스토밍을 하고 있다.

그 수준이 L2 스위치에 랜선 양 끝을 모두 물려

Broadcast storming이 퍼지는 바람에

상위 라우터 CPU가 뻗기 직전까지 가버리는 수준이다.

최근에 나루 시큐리티 대표님과 이야기할 기회가 있었다.

오크, 그놈의 오크

학부연구생시절 흘깃 보고 지나갔던 리눅스 명령어를

죽자고 치느라 고생하긴 하였지만

감사의 마음이 드는 계기였다.

논문주제가 딱히 맘에 드는것 하나 없이

다들 너무 허접하거나 너무 이상적인,

철학의 이데아 세계나 물리학의 가설세계 수준인,

그런 쓰잘데기 없는 아이디어만 나왔다.

대표님 앞에서 아이패드 들고

미친듯이 그려내려간 아이디어가

이번 내 논문주제가 될 듯 하다.

I come when I go

Tell me all the ways you need me

I'm not here for long

Catch me or I go Houdini

I come and I go

Prove you got the right to please me

Everybody knows

Catch me or I go Houdini

후디니 - 두아리파를 이번 글의 띰송으로 잡았다.

두아리파 존예...

...

https://www.kisa.or.kr/1020202

KISA 한국인터넷진흥원

www.kisa.or.kr

키사에서 중소기업 대상으로

DDoS 대피소를 운영하고 있다.

알고 있었다.

그러나 어떻게 "대피"를 하는지는 모르고 있었다.

아니 막말로 DDoS 공격이 들어오면

중소기업 IT담당자들이

서버 본체만 뜯어 들고

KISA 대피소 건물에 미친사람마냥 냅다 뛰어 가는건 아닐거 아녀...

(뭐 서버 내리고 뜯어내면 DDoS 방어는 했네. 서비스 자체를 내려버렸으니까... ㅋㅋ)

무슨 지진 났냐구 ㅠㅠ

이에 대해 좀 아는척해볼까 한다.

결국 구글과 덕덕고가 알려준걸 메인 코스로,

내 지식을 condiment 뿌리듯이 (후추를 후추후추)

써내려갈 예정이다.

기술적으로 분명 잘못된 부분이 있을 것이다.

감안하고 보았으면 좋겠다.

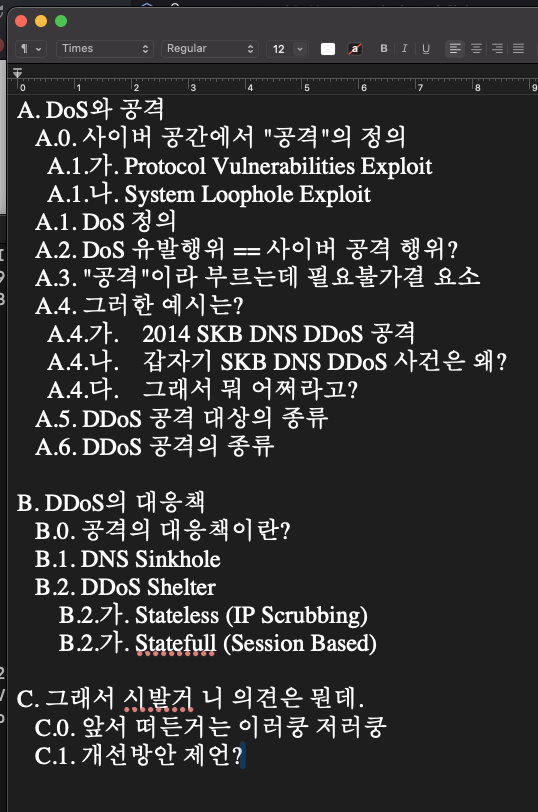

Index

A. DoS와 공격

A.0. 사이버 공간에서 "공격"의 정의

A.1.가. Protocol Vulnerabilities Exploit

A.1.나. System Loophole Exploit

A.1. DoS 정의

A.2. DoS 유발행위 == 사이버 공격 행위?

A.3. "공격"이라고 부르는데 필요불가결한 요소

A.4. 그러한 예시는?

A.4.가. 2014 SKB DNS DDoS 공격

A.4.나. 갑자기 SKB DNS DDoS 사건은 왜?

A.4.다. 그래서 뭐 어쩌라고?

A.5. DDoS 공격 대상의 종류

A.6. DDoS 공격의 종류

B. DDoS의 대응책

B.0. 공격의 대응책이란?

B.1. DNS Sinkhole

B.2. DDoS Shelter

B.2.가. Stateless (IP Scrubbing)

B.2.가. Statefull (Session Based)

A. DoS와 공격

A.0. 사이버 공간에서 "공격"의 정의

기술적/관리적/물리적 취약점을 이용하여

정보보안의 CIA를 훼손하는 행위...?

철학적으로 (i.e. 논리적 검증에 의하여)

검증하지 않은 정의문구있다.

일단 그렇다 치고.

사이버 공간에서 "공격"은 다음과 같이

크게 두 가지로 나눌 수 있다. 고 생각한다:

A.0.가. Protocol Vulnerability Exploit, 기술적 취약점 악용

A.0.나. System Loophole Exploit, 시스템 취약점 악용

이건 전문가가 나눈게 아니고 내가 나눈거다.

(전문가들이 이미 이렇게 분류한 경우가 있다면, 내가 모르는 것임)

어차피 둘이 명확하게 구분지을 수 있는 기준이 아니라서

전문가들이 저렇게 나누진 않았을 것이라 생각한다.

(flawed theorem)

영어로 작명하면 그 특징이 좀 더 잘 살아나서

영어 터미놀로지를 사용한다.

(+ 나는 영어가 더 편하다. 만성 울렁증 환자분들에게는 미안하다는 심심한 사과를 드린다.)

어디가서 인용하지 않을 것을 권장한다.

인용하면 교수님이 새벽에 전화해서

어디 듣도보도못한 블로그에 있는

이딴 그지같은 분류를 가져다 쓰냐고

화를 내실 것이다.

A.0.가. Protocol Vulnerabilities Exploit

- Dos: SYN flooding, Ping of Death

- Wireless: WPA2 KRACK 세션탈취 (MitM)

- HTTPs: 세션 하이재킹

이 대표적이다.

3 웨이 핸드셰이크 과정에서

요청자가 세 번째 응답을 안 보내버려서

서버가 무한정 기다린다든지,

비정상적인 ICMP 패킷을 보내서 서버가 뻗어버린다든지...

WPA2 KRACK공격의 경우 아래 포스팅에서 잠깐 다루었다

https://thewanderer.tistory.com/95

RADIUS 서버 구축 & WPA 보안 Log

BGM은 딱히 할게 없어서 보컬이 9초 (2마디) 딜레이된 버전으로 Dua Lipa - Levitating을 골랐다. 목차 1. WPA2 취약점, KRACK공격 2. WPA3 기기 구매 고민 3. RADIUS 서버 설치, 무선 AP 연동 Pre-Shared Key (PSK) 방식

thewanderer.tistory.com

세션 하이재킹은 아래에서 다루었다.

무언갈 조작/위변조하여야 공격이 가능한,

기술 자체의 취약점을 가지고 악용하는 사례들이라고 할 수 있다.

정상적인 사용 환경에선 발생시키기 어려워

전용 툴이 있어야 가능한 공격이 주라고 봐도 되겠다.

A.0.나. System Loophole Exploit

- BGP Hijacking (인터넷 구조)

- MAC flooding (L2 Switch CAM table overflow)

- SQL injection (시큐어 코딩 미적용)

등이 있다.

BGP 하이재킹의 경우 Amazon이랑 Kakao 사건이 있다.

(아마존은 찾아봐야됨, 2022 클레이스왑 BGP 하이재킹)

BGP 하이재킹만 해도 토막글 하나 분량은 되니 요약하자면,

(베이식 게이트웨이 프로토콜 설명부터 해야되니까)

아마존으로 가야되는 트래픽을 공격자 서버로 돌려버린 것이다.

잉? 어떻게?

AS, 사업자 등록번호를 부여받은 기업의 라우터를 해킹하고

아마존의 대역폭보다 조금 좁은 (1.1.1.1/24였다면 1.1.1.1/25 처럼) 대역폭을

해킹당한 라우터가 가지고 있다고 공표하였다. (뻥을 친거다)

그럼 주변 라우터는 라우팅 테이블을 갱신하고,

그 과정에서 Compromised 라우터로 가는 hop이 짧은 라우터들은

(논리적으로 가까운 라우터들)

' 잉 아마존으로 가는 더 짧은 길이 있네? ' 하고

Amazon.com으로 가는 트래픽을 Compromised 라우터로 보내버린 것이다.

거기에 있는 피싱 사이트 (아마존이랑 똑같이 생긴 가짜 사이트)에 접속한

"일부"고객은 피싱사이트에 크레덴셜 (계정+비번)을 제손으로 넘겨줬다.

이 사건은 브라우저에 인증서 경고창이

대문짝만하게 뜨는 계기가 되었다.

아마존 공격때엔 인증서를 집어넣지 않았기 때문.

그러자 카카오에 BGP 하이재킹을 한 공격자는

DIY 인증서를 집어 넣어서 (카카오의 인증서를 훔친게 아니라 그냥 오픈소스 인증서를 만듦)

인증서 경고까지 안 뜨게 만들었다.

보면 알겠지만,

- MAC 주소 플러딩도 정상적인 사용중 발생할 수 있는 경우이고.

(실제로 하이퍼바이저에서 MAC주소를 여러개 만들어 쓴다)

- BGP도 년 100만원씩 들여서 AS 주소를 받으면 합법적으로 Malicious 도메인을 공표할 수 있고.

(물론 피싱으로 정보유출이 된 점이나, 기존 서비스이용에 지장을 주는 위법성은 조각이 안 되겠지)

- SQL 인젝션도 "우연히" 쿼리문 뒤가 주석처리된다든지, 1=1과 같이 무조건 참인 조건이 들어간다든지, ...

정상적인 사용 과정에서 발생하는 논리적 문제이다.

실제로 트래픽 폭주로 서버가 뻗어버리는 것도 DDoS이다

전세계 사람들이 BTS 콘서트 예매하려고 사이트에 몰려들어서

Bandwidth나 Resource (e.g. RAM, CPU)가 소진되어버리는 것이고..

A.0. 콩클류죤

여튼 long story short, 내 요점은

- CIA를 훼손하는게 공격이고,

- 공격은 {1. 프로토콜 익스플로잇 / 2. 시스템 익스플로잇 } 으로 나눌 수 있다,

그말이다.

A.1. DoS 정의

디도스가 뭔데? 라고 하면

수많은 답변이 나올 것이다.

철학자의 관점에서 보자면,

모든 경우에서도 오류 없이 설명할 수 있는 문장이 필요하다고 판단,

나의 DDoS 정의를 내려보겠다.

DDoS 유발행위란;

- 정상적인 사용자가 공격대상을 사용할 수 없거나, 사용이 어렵게끔 서비스의 가용성을 낮추는 행위.

Distibuted Denial of Service.

정확히는 DoS의 정의가 되겠구만.

DoS의 정의는;

- DoS 유발 행위로 인하여 정상적인 사용자가 서비스를 사용할 수 없거나, 사용하기 어려운 수준으로 가용성이 낮아지는 현상.

DDoS는 앞서 떠든 것처럼

Distributed DoS이다.

DoS 유발 지점이 하나가 아니라 분산되어있는 형태,

한 놈이 DoS를 유발하는게 아니라

여러놈이 (또는 한 놈이 여러 지점에서) DoS를 유발하는 것이다.

그럼 아래의 예시도 DoS의 일환이라 말할 수 있는가:

- NAVER IDC에 닌자가 침투하여 랜선을 난도질하는 행위

- 해고당한 Interpark 인프라운영팀 직원이 빡쳐서 손에 든 빽다방 커피를 서버에 뿌려 쇼트를 일으키는 행위

- KEPCO의 전력망을 조작하여 Kakao IDC의 서버 전력공급을 끊는 행위

(220V 저압 단상망 전압을 11.4KV 단상 고압으로 끌어올려서 PSU와 UPS를 뻥뻥 터트렸다고 가정해보자)

- 스타크래프트의 Science Vessle이 클릭을 잘못해서 초고출력 EMP 펄스를

아군 Command Centre에 발사하는 바람에 SCV 관리서버가 타버리는 (fried pcb) 행위

글쎄.

사회적으로 저런 행위를 DoS 행위라고 부르진 않지만

엄밀히 말하자면 DoS 행위이다.

DoS 유발행위의 definition에 해당하기 때문이다.

그러나 이번 article의 scope를 벗어나기 때문에

(그리고 OO 법 O조 O항을 보면 전산상 행위를 OO로 규정하고 있기 때문에)

이러한 물리적 공격 행위는 다루지 않을 예정이다.

A.2. DoS 유발행위 == 사이버 공격 행위?

아니,

그렇지 않다.

(키보드 워리어들 칼집에서 기계식 키보드 꺼내는 소리가 들린다)

왜?

연역적 추론을 해보자.

(동물은 언젠가 죽는다 -> 소크라테스는 죽었다 -> 소크라테스는 동물이(었)다)

A.3. "공격"이라 부르는데 필요불가결 요소

의외로 간단하다.

"악의적인 목적"이 있으면 된다.

근거는?

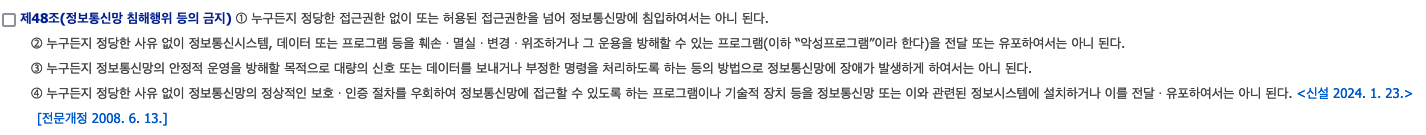

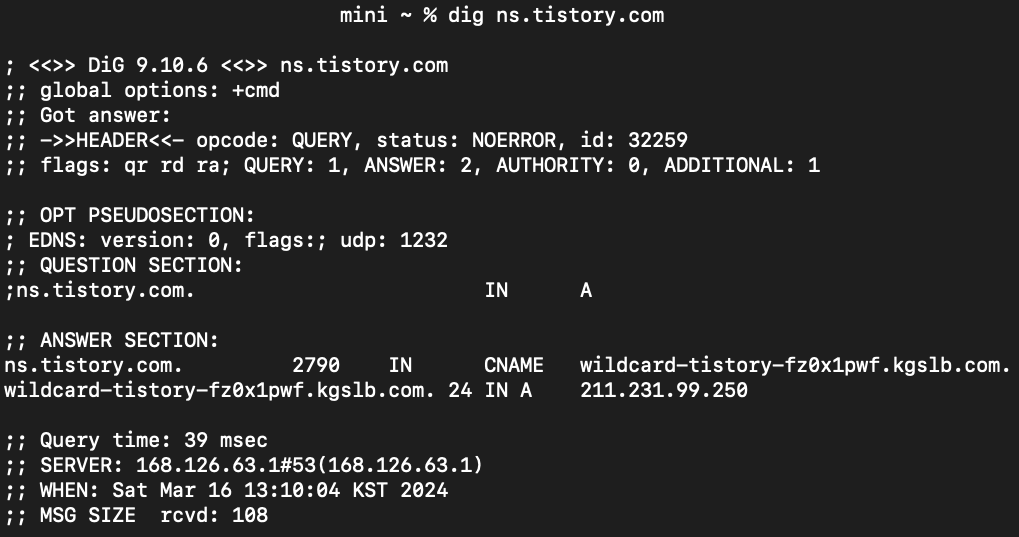

https://law.go.kr/lsSc.do?section=&menuId=1&subMenuId=15&tabMenuId=81&eventGubun=060101&query=%EC%A0%95%EB%B3%B4%ED%86%B5%EC%8B%A0%EB%A7%9D%EB%B2%95#J48:0

국가법령정보센터

law.go.kr

은근히 오래된 법 조항이다.

정보통신망법 제 48조 3항에 명시되어있듯;

"누구든지 정보통신망의 안정적 운영을 방해할 목적으로

대량의 신호 또는 데이터를 보내거나 부정한 명령을 처리하도록 하는 등의 방법으로

정보통신망에 장애가 발생하게 하여서는 아니 된다."

법을 보았으니 하위 령/규를 볼까?

법령의 위계: 헌법 - 법률 | 조약 등 - 대통령령 - 총리령 - 행정규칙 | 자치법규

쉽게 말하자면

법 - 령 - 규

순이다.

(3단 기어 ㅇㅈㄹ)

법률 48조에 해당하는 시행령이나 규칙은 존재하지 않는다.

여기서 "악의적인 목적" 이라 함은

"정보통신망의 안정적 운영을 방해할 목적"을 의미한다.

이는 이번 글에 국한되는 definition이다.

그렇기에 A3에서 언급한 바와 같이

"모든 DoS 유발행위"는 "공격행위"가 아닐 수 있다.

A.4. 그러한 예시는?

괜히 아는척한다고 연역을 언급했다.

에라이. Nevermind.

새크라티 아재에 빙의해서

플라토 아재를 가르친다고 해보자.

(소크라테스 제자가 플라톤, 플라톤 제자가 아리스토텔레스이다)

... An example of this, The questions Socrates asked seemed straighforward but weren't, was his conversation with Euthydemus. Socrates asked him whether being deceitful counted as being immoral. Of course, Euthydemus replied. He thought that was obvious. But what, Socrates asked, if your friend is feeling very low and might kill himself, and you steal his knife? Isn't that a deceitful act? Of course it is. But isn't it moral rather than immoral to do that? It's a good thing, not a bad one - despite being a deceitful act. Yes, says Euthydemus, who by now is tied in knots. ...

(A Little History of Philosophy, Nigel Warburton, Yale University Press 발췌)

워 스 한궈러를 위해 요약하자면;

- 소: Deceitful (보통은 기만 행위를 의미하지만 여기선 나쁜 행위 정도로 의역) 행위는 나쁜거 아님?

- 유: ㅇㅇ 나쁜거지

- 소: 그럼 친구가 우울해서 자살할거같음. 칼 뺏는 행동도 나쁜거임?

칼 훔치는 행위는 나쁜 것이지만, 문맥상 윤리적인 행동 아님?

- 유: 어... 그러네?

DoS의 예시를 들어보자.

A.4.가. 2014 SKB DNS DDoS 공격

https://news.mt.co.kr/mtview.php?no=2023013014074263805

"노릴 이유 없는데"…타깃은 따로 있었다? LG유플 디도스 '미스터리' - 머니투데이

전문가들 "ISP 기업 백본망 장애 발생한 것은 극히 이례적"2014년 SK브로드밴드 DDOS 공격과 유사, 다른 타깃 공격 과정에서의 사고 가능성도"ISP(인터넷 서비스 업자)에 대한 디도스(DDOS, 분산서비스

news.mt.co.kr

https://www.boannews.com/media/view.asp?idx=44369&kind=1

SK브로드밴드, 디도스 공격으로 한시간 가량 먹통

SK브로드밴드의 유선 인터넷이 디도스(DDoS) 공격으로 인해 전국에서 한 시간 가량 서비스가 중단되는 사태가 발생했다.

www.boannews.com

(여기 기사에는 slowloris 공격이라고 되어있는데

기사 쓴 사람이 slow drop을 잘못 들었거나

개념을 몰라서 slow drop = slow-loris 인건가?? 둘 다 슬로우니까?

라고 생각하여 쓴 것 같다.

슬로우로리스 아니다. 슬로우로리스는 나무늘보?인거고.

슬로우 드랍이다)

2014년 11월 29일

SKB는 DNS 서버가 반쯤 뻗어버리는 사고를 겪었다.

그런데 공격 대상은 SKB의 DNS 서버가 아니었다.

그럼 어떻게 된건데?

공격자는 원래 다른 웹사이트의 네이밍 서버(ns.website.com)를 때리려고 했다.

필자가 네이버 블로그 오너라고 가정해보자.

쓸데없는 광고글, 전문성없는 맛집 블로그 따위만 판치고 있는 내 서비스에 비해

전문가들이 모여있는 티스토리가 맘에 안 들기 시작했다.

아 눈꼴시려운데 티스토리에 장애를 크게 내서

네이버 블로그로 갈아타게 할 순 없을까?

이 공격을 감행하였다.

그러나 실수로 인해

정작 얻어터진건 인터넷 서비스 프로바이더 (ISP)였던 것이다.

새우 싸움에 고래 등이 박테리얼 감염이 되면서 터진 격.

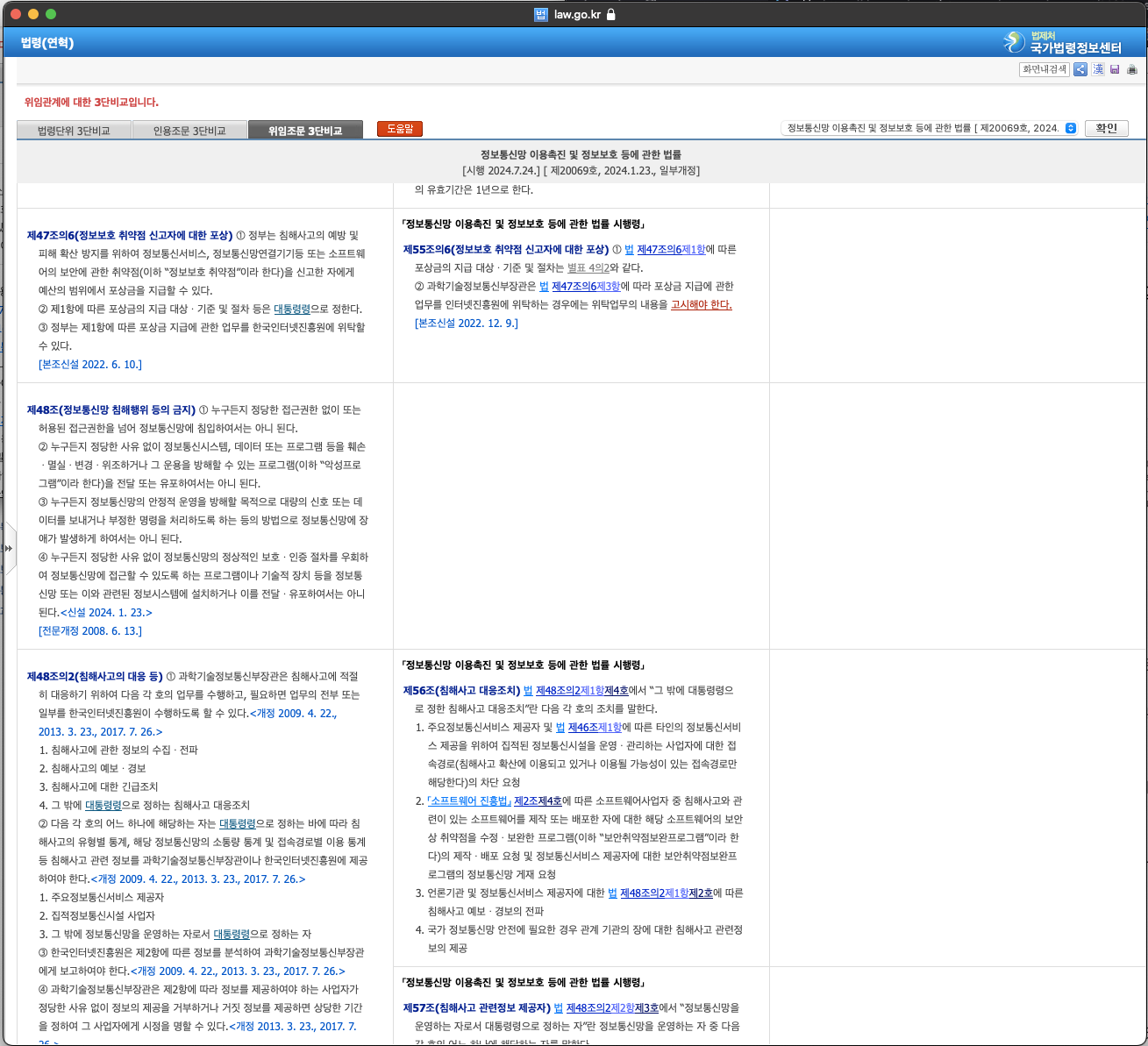

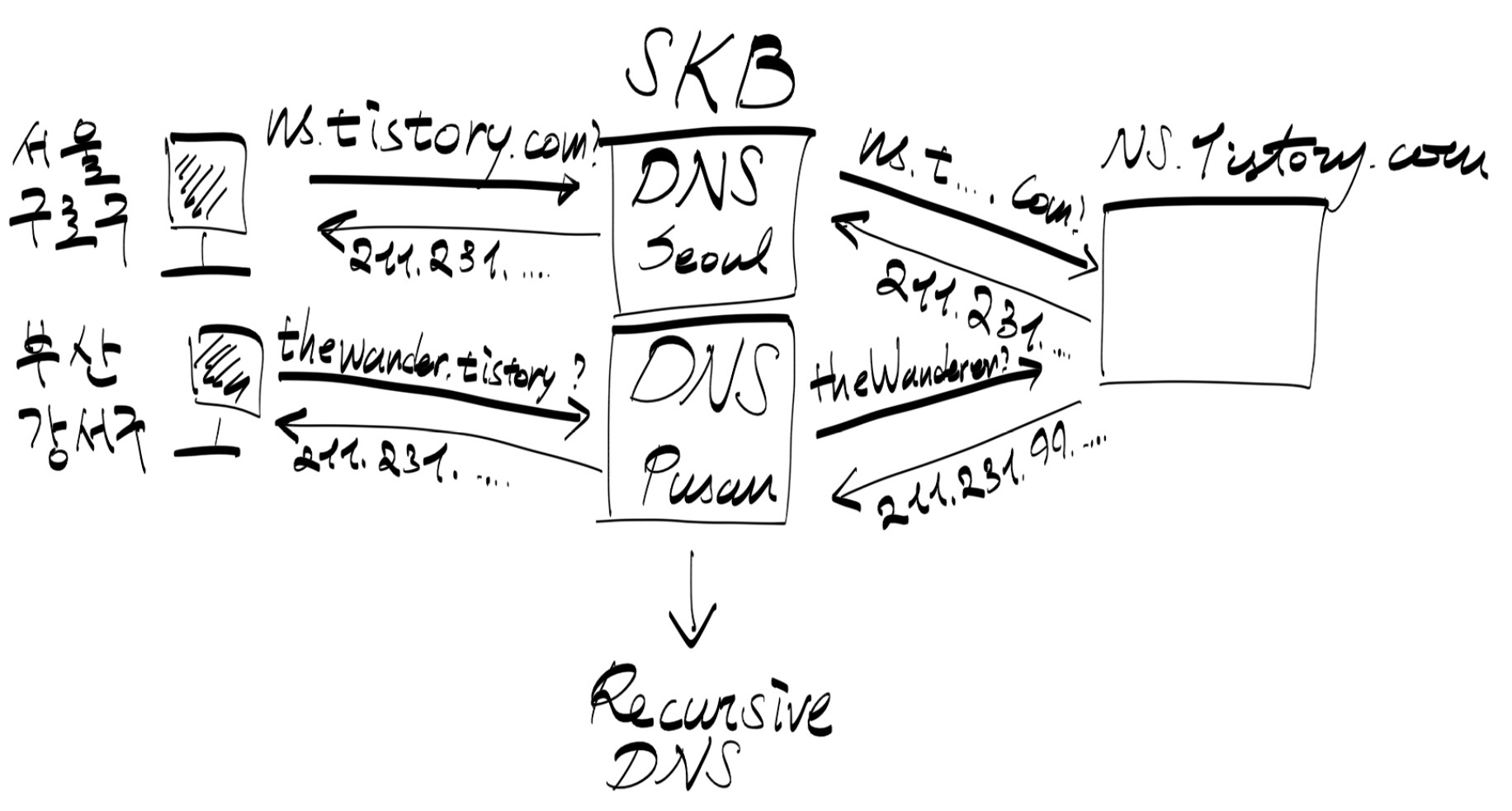

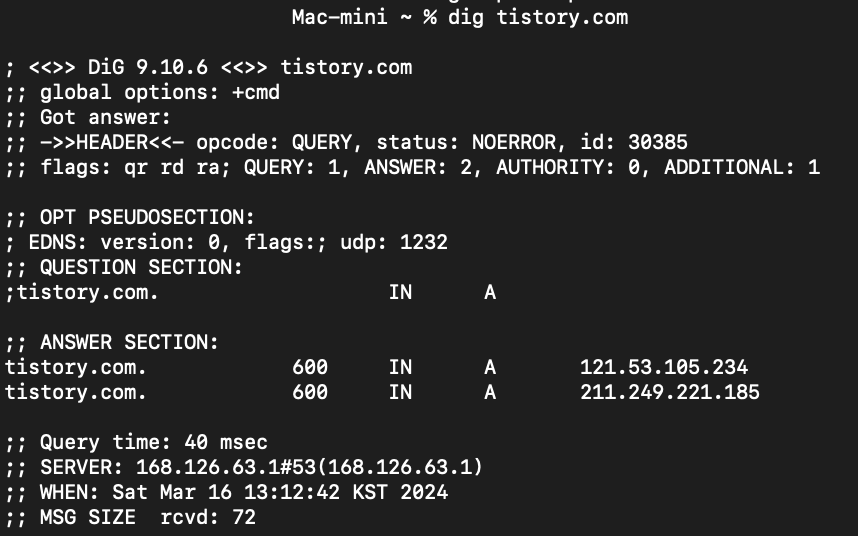

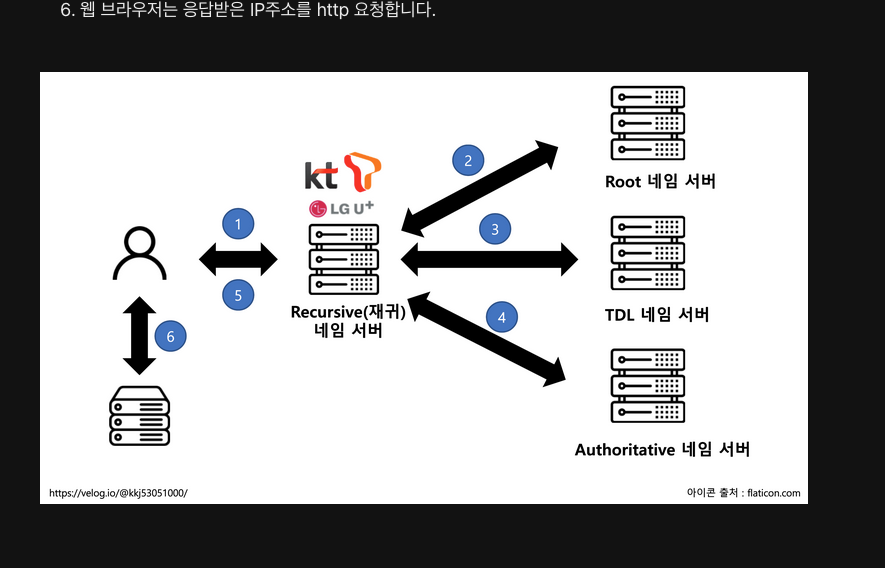

UDP Anycast를 통해

가장 근접한 DNS에게 저렇게 질의를 보낸다.

네임 서버를 질의하면 저렇게

211.231.99.250이 회신되고,

(엄밀히 말하자면 티스토리 닷 컴의 네이밍 서버는 아닌거같다)

구냥 티스토리를 질의하면

저렇게 두개,

121.53.105.234

211.249.221.185

가 회신된다.

쿼리 타임 밑에 서버를 보면

168.126.63.1

어디서 많이 보던 KT DNS 서버가 보인다.

UDP anycast를 통해

집 근처에 가장 가까운 DNS에게 이걸 질문하게 된다.

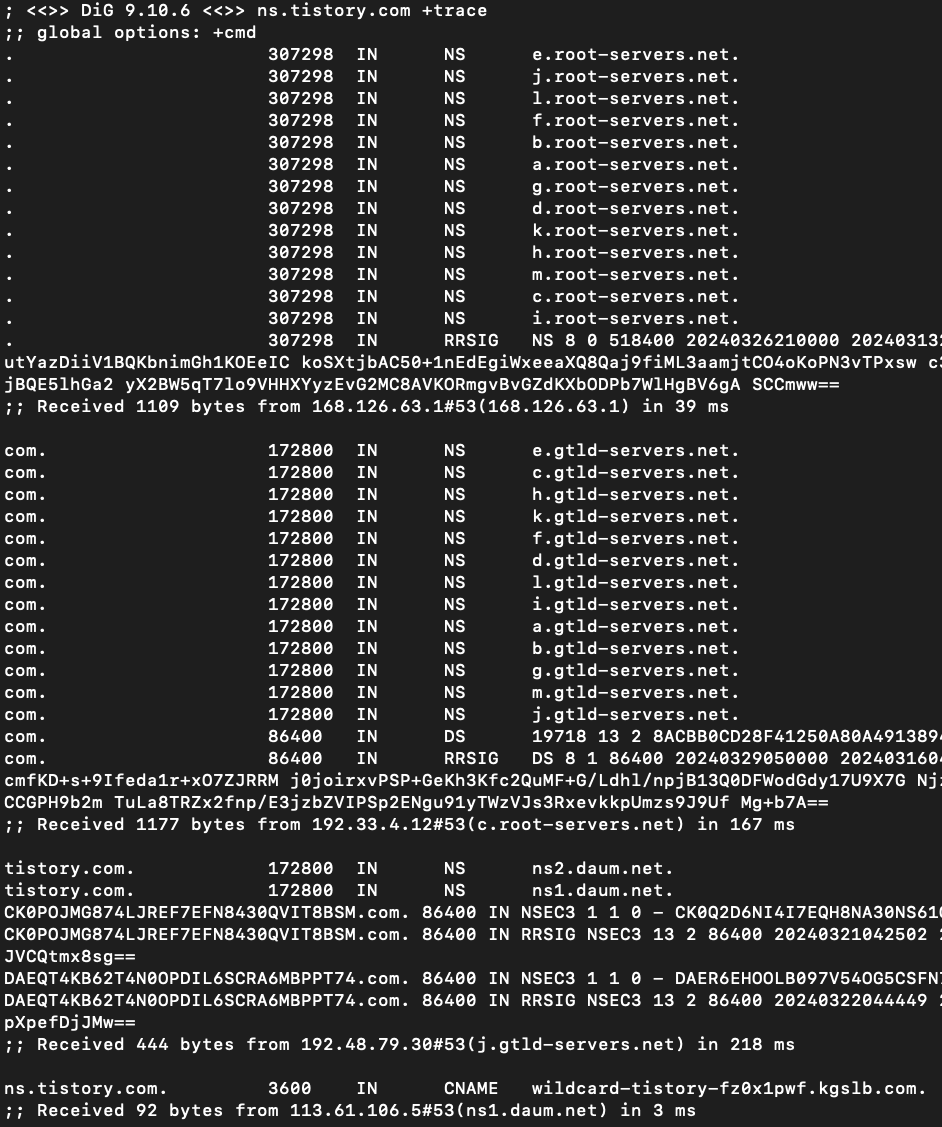

풀 리커션을 이용해 질의를 하게되면 아래와 같이 답변들이 오게 된다.

루트 DNS - 닷 컴 DNS - 티스토리 닷 컴(다음 닷 넷) - ns.티스토리 닷 컴.

나는 ns.tistory.com 하나를 물어봤지만

리컬시브 DNS 서버는 4번의 질의를 순차적으로 (재귀, recursion) 한 것이다.

아니다.

나는 hosts에 URL - IP 매핑 캐쉬가 없었고

이에 DNS 서버에게 Recursive 질의를 던진 것이다.

DNS 서버에 캐싱이 되어있다면 바로 답변이 되돌아 갈 것이고

DNS 서버에도 없다, 그 경우 Recursion 이 아니라 Iteration 질의를 하게 된다.

4번.

https://www.cloudflare.com/learning/dns/what-is-recursive-dns/

이 부분은 DNS에 대한 토막글로 분리하여 새로 작성할 예정이다.

(써야될 글이 겁나게 많다 요즘 ㅜㅜ)

...

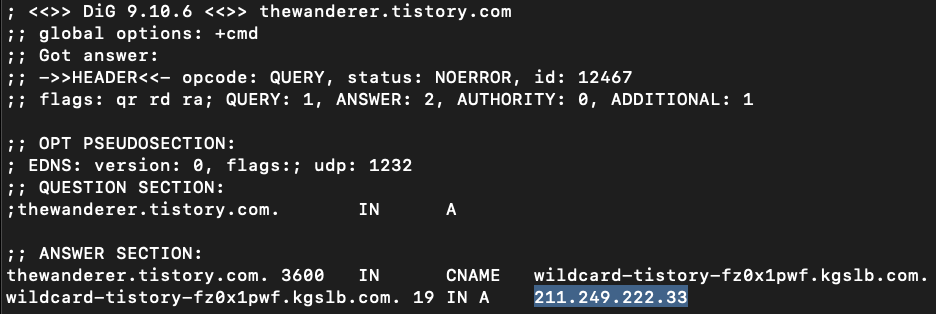

그러고보니 티스토리는 와일드카드로 다 떤져버리나보네.

네이버는 네이밍 서버가 보이는데.

UDP를 통해 부하분산을 할 수 있고 어쩌고 저쩌고..

자세한건 아래 글로 갈음한다.

나도 잘 모른다. ㅋㅋ;

https://velog.io/@kkj53051000/%EB%8F%84%EB%A9%94%EC%9D%B8Domain%EA%B3%BC-DNS-%EC%A0%95%EB%A6%AC

도메인(Domain)과 네임서버, DNS 정리

1. 도메인이란?

velog.io

여튼 이렇게 ISP (AS 남바를 부여받은 망사업자) DNS에게

" thewanderer.tistory.com으로 접속하려면 어디 IP로 찍어야됩니까? "를 물어보면

" 아 예 예 제가 찾아보니까 211.249.222.33 으로 가시면 된댑니다. " 라고 회신을 받는다.

저 SKB DDoS 공격의 경우

*.tistory.com에서

저 앞의 애스터리스크를 랜덤 문자열로 쏟아부었다.

qijdbw.tistory.com

ovcge.tistory.com

124hf2.tistory.com

kfjgn5.tistory.com

xclwj3.tistory.com

이런 식으루다가.

전국구에 퍼져있는 botnet (이 경우 미리 해킹해둔 IoT 장비)들이

무차별적으로 이런 질의를 쏟아내니

리커시브 DNS는 '?? 이런 주소는 캐싱이 안 되어있는데?'

하고 ns.tistory.com에 질의를 미친듯이 쏟아부었다.

리컬시브 DNS는 저렇게,

루트 DNS - .com DNS - tistory.com DNS - qndfjqsf.tistory.com의 IP는?

순으로 질의를 계속 하다 보니

트래픽이 폭주해서 뻗어버린 것이다.

(잉 똑같은 얘기를 두 번 썼네)

그럼 왜 타겟의 name server가 안 죽고

ISP의 DNS서버가 죽었느냐.

맬러리 (애드버서리)가 이 질의를 천천히,

slow drip으로 공격할 것을

실수로 잘못된 설정값 (질의 간 term을 안 잡음)을 적용하여

순식간에 DNS 쿼리문이 폭포수로 쏟아져 나온 것이다.

https://blog.apnic.net/2019/12/23/tracing-the-evolution-of-slow-drip-attacks/

Tracing the evolution of Slow Drip attacks | APNIC Blog

Guest Post: Random Subdomain attacks, aka Slow Drip attacks, have morphed significantly over time and are somewhat perplexing.

blog.apnic.net

DNS의 경우 TTL이 있기 때문에

캐시서버가 처음 질의 후 이 정보(URL - IP)를 가지고 있다가

TTL (Time To Live) 시간이 만료되면

재질의를 하게 된다.

혹시 IP 바뀌었니? 하고.

수백만대의 봇넷들이 동일한 URL을 질의한다면

캐쉬서버 (ISP의 DNS)가 한 번씩만 피해자 DNS에 질의를 하게되어

큰 의미가 없다.

그러나 ISP의 DNS에 수천만개의 URL들이 저장되어있다면

각자 다른 시간에 TTL이 만료되면서

(슬로우 드립으로 천천히 질의를 하였기 때문에 각자 TTL이 다 다를 것이다)

ISP의 여러 DNS들은 계속 피해자 네이밍 서버에 질의를 보내게 된다.

그러면 ISP측 각각의 DNS들은 서비스가 유지되면서

피해자의 DNS는 질의 트래픽 폭주로 서비스 가용성이 떨어질 것이다.

아 이걸 말로 쓰려니까 힘들구만.

나도 대표님이 가르쳐주신 것이라

정확히, 디테일은 잘 모른다. ㅠㅠ

내가 아는건 여기까지뿐... 틀린 부분이 있을 수도 있다.

(하... 논문 어떻게 쓰냐 벌써부터 걱정이 산더미다)

잠만. Wait a minute.

그러면 한 번 물어본 URL은 언제까지 되질문하는건디??

어...???

내가 실수로 TheWanderer.Tistory.Com을 안 치고

DeWanderer.Tistory.Com을 질의했다고 치자.

그럼 KT DNS는 DeWanderer.~~~.com에 대한 질의 캐싱값을

TTL 끝날때마다 재질의하나?? 평생??

아니겠지? TTL 10회 재생기간동안

재요청 횟수가 0회면 11번째 TTL 만료시

DB에서 삭제,

이런식으로 관리하겠지...?

안그러면 메모리 사용율이 무한대로 늘어나야하는거잖아...?

어 대표님... 한테 메일 보내봐야되나?

A.4.나. 갑자기 SKB DDoS 사건은 왜?

필자가 CISCO와 ipTime을 능가하는 네트워크 장비 제조업체, tcpTime 기업을 차렸다고 가정해보자.

한국 시장 점유율을 90%까지 끌어올렸다.

좋아.

그러나 문제가 있다.

개발자를 다나와에서 안 사고 알리익스프레스에서 사다 쓰다보니 그만.

정기 업데이트를 풀링하는 코드에 버그가 있었다.

update.tcptime.co.kr에 TCP 커넥션을 요청해야하는데

upd8.tcptime.co.kr에 요청을 보내지 않나,

downdate.tcptime.co.kr에 요청을 보내질 않는가 하면,

심지어는 update.udptime.org에 요청을 보내버리곤 한다.

잘못된 커넥션 요청을, 무수히 많은 장비들이, 무수히 많고 서로 다른 URL에

커넥션을 요청하는 버그가 있었던 것이다.

심지어, TCP not reachable 응답을 받게되면

펌웨어는 ' 음? URL에 문제가 있었니? ' 하고 URL을 체크하게 된다.

이 때 또 버그로 인해 다른 (+비정상적인) URL을 생성해서 요청을 보낸다.

언제까지? 될때까지. 무한번.

워미 이런 버그가 다 있다니.

이게 그대로 유지만 되었다 한다면

SKB DDoS 공격자가 한 것처럼

slow drip 공격과 동일한 행동이 되겠지만...

회사 대표인 나는 오랜만에 결심을 내렸다.

"오늘은 모든 tcpTime 장비의 업데이트를 푸쉬해서 배포서버의 성능을 확인해봐야겠군!"

3억대가 넘게 시장에 풀린 tcpTime 장비들이

동시에, 초당 3억개의 서로다른 URL로 TCP 커넥션 요청을 보내버렸다.

10초 뒤면 30억개, 100초 뒤면 300억개의

존재하지 않는 *.tcptime.co.kr URL에 대한 DNS 요청이 쏟아져 나와부렀다.

... 어이쿠 한국의 ISP DNS서버들이 하나 둘 뻗기 시작하더니만

한국의 국제관문소 하단 인터넷이 다 죽어버렸다.

이러한 경우 국정원과 경찰청에서

등기이사와 나를 잡아간다 한들

형사처벌을 받는건 업무상 과실정도일 뿐이다.

둘이 완전히 동일한 행동을 하였고

둘이 완전히 동일한 결과를 내었지만

"의도"가 달랐기 때문에

하나는 공격이 되고

하나는 실수가 되었다.

ㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋㅋ

간단한 예시를 들기 위해서

단편 수필을 썼다.

그냥 방통위 검열 (세션 하이재킹)을 예로 들걸 그럤다.

방통위 warning.or.kr 리다이렉션도 MitM 공격방법을 활용한 시스템이다.

이었다. 지금은 모르겠다.

(나는 icloud private relay를 쓰고 있어서 검열 자체를 몽땅 우회하고 있다. 내 Privacy 침해하지 마라 니들.)

tcp 패킷을 까보고 '어? 블랙리스트 사이트 접속건이네?' 하고

워닝 사이트로 리다이렉트 되는 웹페이지를 반환함.

그러면 진짜 웹페이지 요청보다 하이재킹된 응답이

훨씬 빠르게 클라이언트에게 도달하기 때문에

첫응답 (워닝.오거나이제이숀.코리아 리다이렉션 페이지)을 받고나서

두번째 응답 (진짜 불법 사이트)은 무시하게 된다.

HTTPS의 경우 목적지 질의문을 localhost (127.0.0.1)로 돌려버렸나? 뭐였더라?

TCP SYN (스리 웨이 핸드셰이크 1st 단계) 전에

DNS 질의단에서 로칼호스트로 돌려버렸던거같은데.

뭐시기 거시기 어쩌구.. 그렇기 때문에 커넥션이 떨어져버린 것이고...

어? 그러면 내 윈도우즈에서

웹와스 디몬이 돌아가고 있으면

불법닷컴 접속시도시

로칼호스트 웹페이지가 뜨나??

올????

해봐야지

흠 이거 메커니즘은 다시 찾아보아서

확실히 이해를 해야겠구만.

지금 이 시점에서 알고있는 부분은

국제관문국단에서 SNI헤더를 까보고 블랙리스트에 해당하는 요청일 경우

세션을 떨궈버리는 것.

정도 뿐이다.

(VPN을 써서 외국으로 트래픽을 통짜 암호화시켜 보내거나, Apple의 iCloud+ 기능을 쓰면(암호화된 프록시) 검열을 피할 수 있다)

iCloud+ Private Relay는 아래 글에서 다루었다:

2023.11.21 - [Engineering Log/Et Cetera] - [토막글] iCloud, Private Relay, HTTPS 헤더 검열에 대한 조잡한 설명

[토막글] iCloud, Private Relay, HTTPS 헤더 검열에 대한 조잡한 설명

thewanderer.tistory.com

어 아직 완성을 안해부렀구만.

이런. 까먹고 있었다.

내가 얏홍을 즐겨봐서 콘허브를 예시로 든게 아니라

내가 아는 검열대상 사이트가 이거밖에 없다... ㅋㅋ ㅠ

콘허브는 북미권에서도 하도 자주 밈으로 쓰이는 사이트인지라..

하..

Short story long,

똑같은 결과를 가져오는 똑같은 행위도

"공격", "실수", "정당 업무"가 될 수 있다.

A.4.다. 그래서 뭐 어쩌라고?

여러분과 필자는

논문을 쓰기 전, 육하원칙에 입각한 논문주제선정의

(손목과 눈이) 고통스러운 과정을 함께 하고 있다.

뭔 말이냐,

아는걸 주저리 주저리 다 짖어대고나서 (브레인 스토밍)

목적성을 찾아내고 끼워맞추기의 과정을 보고, 읽고, 지루해하는 것이다, 그말이다.

논문에 저 내용을 쓸 수가 없다.

그래서 뭐 어쩌라고.

질문에 답을 할만한 껀덕지가 안 보인다.

ㅜㅜ

나는 적어도 뇌에 자극이 쿡쿡 가해지는

이 과정이 즐겁다.

확실하지 않은 부분을 엉댕이 긁적이면서

구글링 덕덕고잉 하는 재미도 있고.

그러나 써먹을데가 없다.

ㅜㅜ

A.5. DDoS 공격 대상의 종류

앞서 도스의 정의는 아래와 같이 정립하였다:

DoS의 정의는;

- DoS 유발 행위로 인하여 정상적인 사용자가 서비스를 사용할 수 없거나, 사용하기 어려운 수준으로 가용성이 낮아지는 현상.

5W1H 원칙에 입각하였을 때;

- Who - DoS 유발자들 (선의적 / 악의적)

- What - 서버 / 서비스 / 네트워크

- Where - 인터넷에서

- When - 24/7

- Why - 3가지 이유 (실수 / 금전 / 이념)

- How - DoS의 Well known cases + undiscovered (new) Methods

이번 챕터에서 다룰 내용은

What 이다.

서비스 거부가 될 수 있는 것은

- 서버

- 서버 위의 서비스 (지점의 단일 또는 다중화된 서비스 아키텍쳐)

도스 공격의 대상이 되는 서비스.

- 웹

- DNS & 관련 서비스 (캐노니컬 네임, 네이밍, ISP의 리컬시브 DNS서버 등)

정도가 있다.

금융, 게임 서비스 DDoS 사례가 종종 보이는데

정확히 어떤 서비스와 포트를 이용하는지 잘 모른다.

요런거 빼면 저 두 개가 메이저 케이시스라고 본다.

왜냐, 각 사례별로 보면,

- DB, SSH, Telnet, FTP, SSO, NetBIOS, SMB ... : 서비스가 외부에 오픈된 경우가 잘 없으며, 서비스 거부시 손해가 없다.

(SSH나 DB를 밖에 열면 미친거다)

- NTP: 대체재가 정말 많고, 서비스 거부시 손해가 전혀 없다.

- VPN: 외부 오픈, 서비스 장애시 손해가 있지만 공격자가 이득을 보기 어렵다.

- SIP, VoIP, PCoIP: 역시 외부에 잘 안 열고, 특수성이 강하다. 손해는 있지만 이득이 없다.

(방화벽 우회의 단점이 있더라도 외부라도 전용선을 태우거나, ISP의 PSTN과 연결하는 등 접근 자체가 어렵다

스니핑/스누핑 정도의 패시브 공격은 가능하지만, DoS를 하기는 쉽지 않다. (전화를 미친듯이 거는 것 정도?))

-> 이렇게 분류하는게 좋은 방향성을 가진 것은 아닌듯하다.

일단 공격 대상 자체는 저러하다만

상황마다 다 다르다보니..

BGP 하이재킹이나 DNS포이즈닝같이

(DNS포이즈닝으로 파밍을 하는게 아니라 서비스를 못 쓰게 하는 방법.

방통위 HTTPS 검열처럼 3 way handshake 세션 탈취로

서버 IP를 127.0.0.1로 돌려버리는 행위도 들어가겠구만)

DoS, 좀 더 엄밀히 말하자면 "서비스 사용 불가" 케이스의 경우

사실상 "장애"라고 봐도 된다.

그럼 논문 주제가 "서비스 장애"에 대한,

거의 뭐 컴퓨터 공학 자체에 대한 글과 같은 수준으로

스코프가 무한히 늘어나게 된다.

A.6. DDoS 공격의 종류

디도스는 크게 3가지로 나눌 수 있다:

가. Volumetric - 네트워크 대역폭 소진 공격

나. Resource Exhaustion - 자원 소진 공격

다. Application Layer - 애플리케이션 공격 (e.g. 웹, DNS)

가. Volumetric - 네트워크 대역폭 소진 공격

방탄아재들 콘서트가 있어 수천만명의 사람들이 동시에 티켓예매 사이트에 몰려드는 것과 같다. 웹페이지 요청이면 애플리케이션 공격아닌가? 싶기도 하다.

어디에서 병목이 걸려 뻗느냐가 관점인데,

볼류메트릭 공격은 네트워크의 대역폭을 꽉 채워버려서

정상적인 트래픽이 지나갈 길이 모자란 상태를 만드는 것이다.

예전에 많이 쓰이던 공격이고 요즘엔 비율적으로 보았을 때 적은 편이다.

방어가 쉬운 애들도 있고, 어려운 애들도 있다만

쉬운 공격이 많기 때문.

없다는건 아니다. 감지랑 대응이 비교적 쉽기때문에 (ISP 연락 때려버리면 됨)

잘 안하는 것일뿐.

- UDP Flooding

TCP와 다르게 UDP는 비연결지향 프로토콜이다. 이에 일방향적으로 뿌려버릴 수 있다. 패킷이 갔는지 안 갔는지 확인 안함.

용량이 겁나 큰 UDP 프로토콜을 봇넷이나 좀비PC에서 서버로 보낸다. 공격자는 C&C (CNC 밀링머신 말하는거 아니다) 서버를 통해 좀비PC를 제어하고, 감염된 좀비PC가 많고, 타켓 서버는 외부에 UDP 포트를 오픈했다는 사전조건이 있다. 외부에 포트가 오픈되어있기에 방화벽을 통과한 UDP 패킷들은 서버에 도달하고, 용량이 큰 UDP 패킷이 여럿 들어가게 되면서 인바운드 대역폭이 꽉 차버리게 된다.

요건 단순하게 막는 방법이 없다. UDP 자체가 일방향인지라, 행위기반탐지처럼 고수준으로 올라가지 않으면 딱히 묘수가 없다.

그나마 DNS는 UDP Anycast로 주변에 가장 가까운 서버에게 가기 때문에 지리적으로 봇넷을 뭉쳐놓지 않으면 DNS 서버에 UDP 플러딩을 하기 어렵다. 정도.

- ICMP Flooding

ICMP는 데이터 통신이 아니라 기기간 상태 전달과 같은 목적을 위해 만들어진 프로토콜이다. 핑을 보면 패킷의 사이즈를 조절할 수 있는데, 최대 사이즈인 65500바이트 (65.5KB)로 여러대의 봇넷이 공격대상에게 핑을 보낸다. (주기도 짧게 보내면 됨) 천 대가 보내면 한 번에 66MB가, 십만대가 보내면 66GB가 된다. 기가빗 이더넷 (1Gbps) 대역폭이 125MB/s니까, 1초에 1번만 보낸다 치면 2천 대의 봇넷만 있어도 기가빗 이더넷 밴드위스를 꽉 채워버릴 수 있다. 0.1초마다 보내면 200대만 있어도 되고.

UDP와 동일하게 내 손에서 할 수 있는게 별로 없다. 상단(ISP)에서 막아주지 않는 이상 패킷을 드랍해버려도 들어오는 대역폭이 꽉 차버리는건 어찌할 수가 없다.

나. Resource Exhaustion - 자원 소진 공격

대표적으로 TCP 테이블 소진이 있다.

- SYN Flooding

3way handshake에서 마지막 ack 를 안 보냄, 서버단에서 timeout 까지 tcp 수신을 기다리면서 table에 연결을 쥐고 있기 때문에 리소스가 낭비된다.

해결방안으로는 SYN 쿠키 방식을 이용해서 처음 들어온 SYN req는 다 버려버린다. 정상적 사용자라면 '내 syn 요청이 도달하지 않았나보다' 하고 다시 syn req를 발송하는데, 이 때엔 쿠키에 이미 저장되어있으므로 syn ack를 회신하고 연결을 붙잡게 된다. 아님 IP별로 큐 개수를 제한하거나, TCP 인터럽트로 보안장비 측에서 중개제어를 한다. (프록시처럼)

요건 DDoS가 아니라 DoS, 발신지 한두개 만으로도 공격이 가능하다. 칼리 리눅스 쓰면 됨.

- Syn Ack DRDoS

이 것 역시 TCP의 3 핸드 웨이셰이크를 (ㅋㅋ) 악용한 방법이다. 일단 공격자는 자신의 IP를 스푸핑할 수 있어야 한다. 이게 뭔 소리냐면, 필자 NSD가 Google에 요청을 보낼 때 [ 나 NSD 너 Google 요청 유투브닷컴 ] 으로 보내게 되는데 여기서 나 부분을 바꾼다는 것이다. 순정 OS상태에선 불가능하고, 간단한 툴만 있으면 보낼 수 있다. ColaSoft인가 그런거 쓰면 됨.

다. Application Layer - 애플리케이션 공격 (e.g. 웹, DNS)

TCP의 세션을 물고 있거나 (3웨이 밀크셰이크에서 마지막 ack를 안 보냄) 요청을 천천히 보내서(슬로우리스)

서버단 리소스가 고갈되는 리소스 소진공격과 유사하다.

https://ettrends.etri.re.kr/ettrends/162/0905002171/31-6_77-87.pdf

여기에 잘 나와있는 HTTP get flooding 공격이 대표적인 예이다.

프로토콜 레이어를 노리는 것이 아니라

애플리케이션 자체의 자원을 고갈시키는 공격이다.

아래에 에트리 자료를 긁어와 붙였다.

1) Request Flooding 공격: 각 공격 세션은 정상적인 세션과 비교해 대량의 request rate를 만들어낸다.

2) Asymmetric Workload 공격: 각 공격 세션들은 서버의 자원 사용 부하를 증가시킬 수 있는 형태를 보이는 request 비율을 높인다. 예를 들어 데이터베이스 엑세스를 유발시키는 형태의 request 비율을 증가시키는 것이다. 이러한 형태는 단순한 Request Flooding 공격보다 request rate를낮추어 공격할 수 있어 해커 입장에서는 보다효과적이다.

3) Request One-Shot 공격: Asymmetric workload 공격의 변형된 형태로 하나의 세션을 통해 여러개의 requests를 보내는 대신 하나의 세션에 하나의 고부하 유발 request를 보내는 것을 특징으로 한다. 따라서 이러한 공격은 threshold 기반의 DoS 방어시스템을 쉽게 회피할 수 있으며request를 전송 후 세션을 종료하여도 해당 서버의 성능에 피해를 줄 수 있게 된다.

진짜 간단하게 생각하면, 웹페이지 띄워놓고 F5 키를 계속 누르고 있는 것과 같다. (HTTP GET flooding)

동적 웹페이지의 경우 DB에서 긁어오기 때문에 (멤캐싱이 안 되어있다면) DB로 요청을 계속 해야할 것이고.. 아님 검색창 같은데에 랜덤값을 계속 바꿔가며 넣은 요청을 해도 될 것이고.. (HTTP POST flooding)

B. DDoS의 대응책

가. Volumetric - 네트워크 대역폭 소진 공격 (bps, bits per sec)

- Stateful

- Stateless

나. Resource Exhaustion - 자원 소진 공격 (pps, packet per sec)

- SPI 방화벽? (일반 방화벽)

- 프록시 (WAF)

다. Application Layer - 애플리케이션 공격 (e.g. 웹, DNS) (rps, request per sec)

- 웹 방화벽??

B.0. 공격의 대응책이란?

ㅁㄴㅇㅁㄴㅇ

B.1. DNS Sinkhole

ㅁㄴㅇㅁㄴㅇ

B.2. DDoS Shelter

ㅁㄴㅇㅁㄴㅇ

B.2.가. Stateless (IP Scrubbing)

ㅁㄴㅇㅁㄴㅇ

B.2.가. Statefull (Session Based)

세션 기반 DDoS 대피소는 ETRI 에서 페이턴트를 냈다.

https://patents.google.com/patent/KR101209214B1/ko

에이 시바 안써.

써내려갈 부분이랑 참조 걸 부분이 너무너무 많다.

지금까지 바쁘다고 손 못대고 있었는데 ㅠㅠ

이미 논문은 반쯤 포기한 상태이다.

졸업요건만 갖추고,

공모전용은 나중에 다시 주제 잡아서 써야겠다.

ㅅㅂ

ㅜㅜ

(수부?)

흠... 새 주제는 뭐로 잡지.

부록:

논문 쓰기 방법론 (하단 MIT URL 참조)

1. Planning and Producing Documents

- 1.5 Organization

- 1.6 Forecasting

- 1.7 Drafting a Technical Document

- 1.8 Revising Organization

- 1.9 Revising Content

- 1.10 Editing for Grammar and Style

- 1.11 Reviewing a Document

- 1.12 Collaborative Writing

- 1.13 Legal and Ethical Issues

- 1.14 Document Design

- 1.15 Document Checklist

2. Document Types

- 2.1 Memoranda

- 2.2 Meeting Documents

- 2.3 Literature Reviews

- 2.4 Reports

- 2.5 Letters

- 2.6 Proposals

- 2.7 Press Releases

- 2.8 Task-Oriented Documents

- 2.9 Theses

- 2.10 Oral Presentations

- 2.11 Meetings

- 2.12 Electronic Documents

- 2.13 Résumés

- 2.14 Notes and Notebooks

3. Elements of Technical Documents

4. Graphs and Figures

5. Paragraphs

6. Sentences

- 6.1 Stacked Modifiers and Nouns

- 6.2 Wordiness

- 6.3 Overloaded Sentences

- 6.4 Sentence Fragments

- 6.5 Comma Splice

- 6.6 Fused Sentences

- 6.7 Stringy Sentences

- 6.8 Agreement

- 6.9 Lack of Parallelism

- 6.10 Choppy Sentences

- 6.11 Misplaced Modifiers

- 6.12 Dangling Modifiers

- 6.13 Double Negatives

- 6.14 Faulty Comparisons

- 6.15 Inappropriate Shifts

- 6.16 Sequence of tenses

- 6.17 Pronoun Reference

- 6.18 Pronoun Case

7. Words

- 7.1 Abstract and General Language

- 7.2 Vague Language

- 7.3 Ornate Language

- 7.4 Technical Terms

- 7.5 Biased Language

8. Punctuation

- 8.1 Periods

- 8.2 Commas

- 8.3 Colons

- 8.4 Semicolons

- 8.5 Question Marks

- 8.6 Exclamation Marks

- 8.7 Apostrophes

- 8.8 Quotation marks

- 8.9 Hyphens

- 8.10 Dashes

- 8.11 Parentheses

- 8.12 Brackets

9. Mechanics

- 9.1 Capitalization

- 9.2 Italics

- 9.3 Abbreviations

- 9.4 Acronyms

- 9.5 Numbers

- 9.6 Enumeration

- 9.7 Symbols

- 9.8 Equations

- 9.9 Spelling

10. Citing Sources and Listing References

- 10.1 Using the Language of Your Source Appropriately

- 10.2 Acknowledging Sources

- 10.3 Basic Structure and Formats of Citation Styles

- 10.4 American Psychological Association (APA) Author-Date Style

- 10.5 Modern Language Assocation (MLA) Author-Page Style

- 10.6 Chicago Manual of Style (CMS) Note Citations

- 10.7 Council of Biology Editors (CBE) Citation-Sequence System

- 10.8 IEEE Citation-Sequence System

11. Parts of Speech

- 11.1 Nouns

- 11.2 Pronouns

- 11.3 Verbs

- 11.4 Adjectives

- 11.5 Adverbs

- 11.6 Prepositions

- 11.7 Conjunctions

- 11.8 Articles

12. Parts of Sentences

13. Sentence Types and Word Order

- 13.1 Sentence Types Classified by Structure

- 13.2 Sentence Types Classified by Purpose

- 13.3 Word Order

- 13.4 Placement of Phrases and Clauses

14. Usage Glossary

15. Writer's Resources

- 15.1 Style Guides

- 15.2 Dictionaries

- 15.3 Grammar and Usage

- 15.4 General Guides to Effective Style

- 15.5 Guides to Scientific Writing

- 15.6 Guides for Effective Graphs and Text Formats

- 15.7 Information on Specific Topics

- 15.8 Useful Tables

Common Writing Problems for Non-Native Speakers of English

...

글을 완성한 뒤에 공개처리를 하는게 맞겠다만

다른 사람들과 다르게 어마어마한 분량을

글 하나로 담아내는 내 특성상

일단 여기에서 중단하고 발행한다.

미완성인데 왜 공개했느냐,

짜증이 난다면...

시간이 답이다.

시간은 부족하고 손목은 너무 아프다 ㅠ

+ 시간이 너무너무너무너무너무너무너무너무너무누 부족하다.

정말 잠 줄여가고 새벽에 출근해서 30분이라도 더 벌어내고 있는데

블로그 글을 완성할 짬이 전혀 나지 않는다

ㅜㅜ

젤 중요한 (처음에 이 글을 쓰게 되었던 계기인 주제) 부분은

손도 못대고 있다.

머리통속에 있는 자료를 빨리 옮겨야되는데..

캐쉬된 데이터가 스토리지로 옮겨가기 전에

다른 데이터로 덮어 쓰일 듯 하다.

이대로 간다면.

ㅜㅜ

일단 논문 쓰듯이

글을 구상하면서 동시에 써내려가고 있다.

이 글은 브로드캐스트 스토밍의 일종이니까...

아 참 브레인캐스트 허리케인... 포어카스트 썬더스톰인지 나발인지..

포렌식도 정리해야되고

정보보안 업계 자체도 정리해야되고

토막글로 각종 공격 종류도 써내려가야되고

자격시험이니 능력평가니 뭐니

미치고 팔짝 뛰겄다.

논문도 기깔나게 쓰고싶은데

욕심만 앞서고 진도는 안 나간다.

범죄학을 정말 재밌게 들어서

DDoS와 대피소를 통해 바라본 사이버공간의 범죄: 컴퓨터공학과 사회공학적 관점

이딴 논문을 쓰려고

연구계획서에 제목만 휘황찬란하게 싸질러놨다.

키야 시그문트 프로이트의 어? 수퍼에고! 어?!

지려부렀다

하면서 미친듯이 자료와 아이디어를 써내려갔다만...

눈앞에 펼쳐진 리갈패드 노트들을 붙잡고

아무리 섞으려 미친듯이 흔들어봐도

범죄학과 네트워크보안은

삼중수와 경질유처럼 참 둘이 안 섞인다.

계면활성을 해줄만한 뽀인트 하나만 딱 나오면 되갔구만.

하 그게 안 떠오르네.

이게 사회학 논문인건지 보안학 논문인건지...

일단은 입다물고 머리박고

기술적 측면만 다루려 하고 있다.

RISS랑 DBpia 페이지 탭이 수십개가 떠있어서

메모리 스왑이 계속 일어난다.

주인님 페이지폴트가 너무 심하지 말입니다.

ㅜㅜ

캐빈 앤 홉즈 배경화면에

낙서질이나 하고 있는 이 심정을 아는가.

ㅜㅜ

What a cunt cunning little boy

Appendics 참고 문헌

- MIT - The Mayfield Handbook of Technical & Scientific Writing

https://www.mit.edu/course/21/21.guide/toc.htm

Table of Contents

www.mit.edu

- KISA > DDoS 공격 대응 > 사이버대피소란?

https://www.kisa.or.kr/1020202

KISA 한국인터넷진흥원

www.kisa.or.kr

- 2010 ~ 2022 KISA DDoS 대피소 서비스 유저 수

https://www.statista.com/statistics/1308269/south-korea-ddos-shelter-service-users/

South Korea: DDoS shelter service users 2022 | Statista

In 2022, the number of Distributed Denial-of-Service (DDoS) shelter service users in South Korea reached about 11,074.

www.statista.com

- CloudFlare DDoS Protection

https://www.cloudflare.com/en-gb/application-services/products/ddos-for-web/

DDoS for HTTP(S) applications—Protect and accelerate your website with industry leading DDoS mitigation

Mitigate denial of service attacks of any size with Cloudflare DDoS Protection. Protect against DNS Amplification, SYN/ACK, and Layer 7 attacks.

www.cloudflare.com

- How traffic scrubbing can guard against DDoS attacks

https://www.computerweekly.com/news/252456702/How-traffic-scrubbing-can-guard-against-DDoS-attacks

How traffic scrubbing can guard against DDoS attacks | Computer Weekly

Although most scrubbing services can help fend off distributed denial of service (DDoS) attacks, a more comprehensive mitigation strategy is required to remain unscathed.

www.computerweekly.com

- [2023 디도스 대응 리포트] 디도스 융단폭격에 기업·기관 ‘휘청’

https://m.boannews.com/html/detail.html?mtype=1&idx=115528

[2023 디도스 대응 리포트] 디도스 융단폭격에 기업·기관 ‘휘청’

최근 디도스 공격이 예사롭지 않다. 가비아, LG유플러스, KT 등 1분기에만 디도스 공격이 연이어 발생했다. 2022년 11월 대비 2023년 1월까지 무려 150% 증가했다. 기관과 기업에선 긴장감이 맴돌고 있

m.boannews.com

https://www.google.com/url?cd=&esrc=s&opi=89978449&q=&rct=j&sa=t&source=web&url=https%3A%2F%2Fwww.imperva.com%2Flearn%2Fddos%2Fddos-attacks%2F&usg=AOvVaw2JpI02UOQVv2W4xpWwoTRE&ved=2ahUKEwjCvdPr_O-EAxVbdPUHHX5sAgUQFnoECAwQAw

www.google.com

- 클레이스왑 해킹으로 드러난 BGP Hijacking 공격기법, 도대체 뭐길래? (보안뉴스)

https://www.boannews.com/media/view.asp?idx=104743

클레이스왑 해킹으로 드러난 BGP Hijacking 공격기법, 도대체 뭐길래?

지난 2월 3일 국내 최대 규모 디파이(Defi, 탈중앙화 금융) 서비스 ‘클레이스왑(KLAYswap)’에서 22억 규모에 달하는 가상자산(암호화폐)이 탈취되는 사건이 발생해 커다란 충격을 준 바 있다. 이러

www.boannews.com

- "노릴 이유 없는데"…타깃은 따로 있었다? LG유플 디도스 '미스터리' (머니투데이)

https://news.mt.co.kr/mtview.php?no=2023013014074263805

"노릴 이유 없는데"…타깃은 따로 있었다? LG유플 디도스 '미스터리' - 머니투데이

전문가들 "ISP 기업 백본망 장애 발생한 것은 극히 이례적"2014년 SK브로드밴드 DDOS 공격과 유사, 다른 타깃 공격 과정에서의 사고 가능성도"ISP(인터넷 서비스 업자)에 대한 디도스(DDOS, 분산서비스

news.mt.co.kr

- SK브로드밴드, 디도스 공격으로 한시간 가량 먹통 (보안뉴스)

https://www.boannews.com/media/view.asp?idx=44369

SK브로드밴드, 디도스 공격으로 한시간 가량 먹통

SK브로드밴드의 유선 인터넷이 디도스(DDoS) 공격으로 인해 전국에서 한 시간 가량 서비스가 중단되는 사태가 발생했다.

www.boannews.com

- KISA 2023년 상반기 사이버 위협 동향 보고서

https://www.kisa.or.kr/20205/form?postSeq=1024&page=1

KISA 한국인터넷진흥원

Part.1 사이버 위협 동향 1-1. 침해사고 현황 1-2. 피상사이트 위협 동향 1-3. 보안 취약점 및 신고 포상제 동향 1-4. 주요 공격 기법의 변화 Part.2 전문가 컬럼 2-1. 쿠팡 BlueTeam 곽성현 Staff Security

www.kisa.or.kr

- 쇼단(Shodan)을 활용한 DDoS 사전 방지 대책 연구 : 사이버대피소 중심으로 = A Study on Preventive Measures for DDoS Using Shodan

https://www.riss.kr/search/detail/DetailView.do p_mat_type=be54d9b8bc7cdb09&control_no=4bb181f30f8af770ffe0bdc3ef48d419&keyword=shodan%20ddos

https://www.riss.kr/search/detail/DetailView.do?control_no=4bb181f30f8af770ffe0bdc3ef48d419&keyword=shodan+ddos&p_mat_type=be54d9b8bc7cdb09

www.riss.kr

- DDoS 공격 대응 가이드

https://www.krcert.or.kr/kr/bbs/view.do?searchCnd=1&bbsId=B0000127&searchWrd=&menuNo=205021&pageIndex=2&categoryCode=&nttId=36186

KISA 보호나라&KrCERT/CC

KISA 보호나라&KrCERT/CC

www.krcert.or.kr

- 한국 범죄학, 황성현 외, 동국대학교 출판부 (우리 학교 경찰행정학과 전공강의 교재)

- 클라우드 플레어 - DDoS 공격 완화의 5가지 모범 사례

- 클라우드 플레어 - BGP 란?

https://www.cloudflare.com/ko-kr/learning/security/glossary/what-is-bgp/

- AWS - DDoS 레질리언시를 위한 베스트 프랙티스 와이트 페이퍼

AWS Best Practices for DDoS Resiliency – Updated Whitepaper Now Available | Amazon Web Services

Come read the 2018 version of the AWS Best Practices for DDoS Resiliency whitepaper. In this whitepaper, we provide you with prescriptive DDoS guidance to build applications that are resilient to DDoS attacks. We describe different attack types, such as vo

aws.amazon.com

AWS Best Practices for DDoS Resiliency - AWS Best Practices for DDoS Resiliency

AWS Best Practices for DDoS Resiliency Publication date: August 9, 2023 (Document revisions) It’s important to protect your business from the impact of Distributed Denial of Service (DDoS) attacks, as well as other cyberattacks. Keeping customer trust in

docs.aws.amazon.com

- reddit - how ddos scrubbing centres works

https://www.reddit.com/r/networking/comments/164uf29/how_ddos_scrubbing_center_works/

From the networking community on Reddit

Explore this post and more from the networking community

www.reddit.com

- ibm - Berkeley Packet Filters

https://www.ibm.com/docs/en/qsip/7.4?topic=queries-berkeley-packet-filters

Berkeley packet filters

Berkeley Packet Filters (BPF) provide a powerful tool for intrusion detection analysis. Use BPF filtering to quickly reduce large packet captures to a reduced set of results by filtering based on a specific type of traffic. Both admin and non-admin users c

www.ibm.com

- Kernel.org - Linux Socket Filtering aka Berkeley Packet Filter (BPF)

https://docs.kernel.org/networking/filter.html

Linux Socket Filtering aka Berkeley Packet Filter (BPF) — The Linux Kernel documentation

load bpf 6,40 0 0 12,21 0 3 2048,48 0 0 23,21 0 1 1,6 0 0 65535,6 0 0 0 Loads a BPF filter from standard output of bpf_asm, or transformed via e.g. tcpdump -iem1 -ddd port 22 | tr '\n' ','. Note that for JIT debugging (next section), this command creates a

docs.kernel.org

End of Document. 끝.

'1.A. High Level Computing > Network' 카테고리의 다른 글

| DNS의 아토셋 (에이 투 젣) (0) | 2024.04.17 |

|---|---|

| Terminal - Network Commands (맨날 까먹어서) (0) | 2024.04.17 |

| VPN의 작동기제, 사용 목적, 안전한 구성 (feat. OpenVPN) (0) | 2024.04.06 |

| [토막글] 링크시스 E7350 공유기 (WPA3) Log (Feat. 통신단자함) (0) | 2023.07.01 |

| 개인 서버 망분리 고민 log (Feat. NAT & Sniffing) - 작업중 (0) | 2023.06.15 |

댓글