BGM은 딱히 할게 없어서

보컬이 9초 (2마디) 딜레이된 버전으로

Dua Lipa - Levitating을 골랐다.

목차

1. WPA2 취약점, KRACK공격

2. WPA3 기기 구매 고민

3. RADIUS 서버 설치, 무선 AP 연동

Pre-Shared Key (PSK) 방식을 쓰는 일반적인 와이파이 보안,

WPA2 PSK + AES (카페에 가면 TKIP방식을 쓰는 경우도 자주 있다)는

최근까지 비교적 안전하다고 알려져있었다.

https://www.encryptionconsulting.com/is-wpa2-psk-vulnerable

Data Security - WPA-2 PSK Vulnerabilities

WPA2 stands for Wireless Fidelity Protected Access 2 – Pre-Shared Key. It allows home users or small offices to secure their network without using an enterprise authentication server.

34.237.61.189

이 아티클은 일반적으로 알려져있던 WPA2의 약점에 대해 언급하고 있다.

브루트 포스에 약하고, 키 유출 취약점을 가지고 있는 등 등 등...

이런저런 취약점들이 나오면서

WPA3 공유기를 사고싶다.

RADIUS 서버 구축을 수행하면서

이런저런 기록들을 남긴다.

1. WPA2 취약점, KRACK공격

2017년 KRACK 공격 취약점 발표 + KRACK 관련 나의 견해

KRACK Attacks: Breaking WPA2

Introduction We discovered serious weaknesses in WPA2, a protocol that secures all modern protected Wi-Fi networks. An attacker within range of a victim can exploit these weaknesses using key reinstallation attacks (KRACKs). Concretely, attackers can use t

www.krackattacks.com

WPA2 자체의 결함으로 모든 Wifi 커넥션이 위험하다는 것을 밝힌 아재들이 있다.

- 다른 채널로 공격대상 AP 복제

- 피해자는 말리셔스 (공격자의)AP에 접속

Key Reinstallation Attack으로 정상 AP에 접속하려는 피해자를

공격자의 AP로 접속하도록 유도함.

+ All Zero (키가 걍 0임) 인크립션으로 암호 무력화.

(가장 중요한 이 부분을 제대로 안 봐서 확실하진 않음)

- SSL 스트리핑으로 HTTPS 접속을 불허함.

- HTTP로 오가는 데이터 인터셉트 -> 계정 정보 유출.

애매하게 알다 말면 의미가 없는 것 같아서 제대로 읽어봤다:

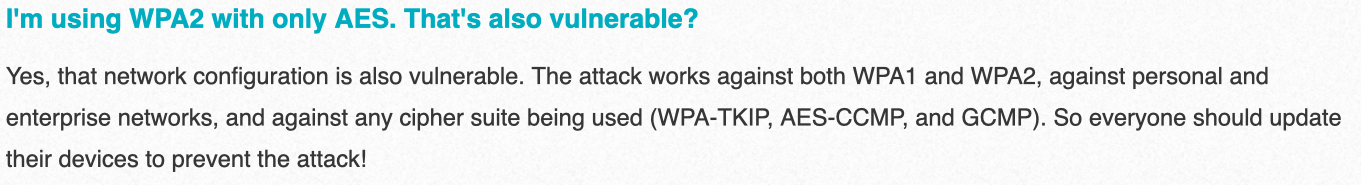

- WPA의 암호화 기술을 뚫는 것이 아니다. (TKIP든 AES든 상관없다)

- WPA의 4 way핸드셰이크 중 [암호화 키 교환]은 한 번만 사용되야하는데, 이게 강제성이 없다.

- 암호화 키 교환의 패킷 넘버를 리셋시키면서 이전에 교환한 키가 그대로 사용될 수 있다.

- 4웨이 핸드셰이크를 통해 암호화 키를 전송함.

- 암호화 키 패킷을 담은 신호는 전송 중 손실/드랍될 수 있기 때문에 무선 AP는 3번 반복해서 전송함.

- 수신자는 동일한 키를 3번 받을 수 있음.

- 수신자는 키를 받을 때마다 키를 덮어씌우고 인덱스 숫자를 늘림.

- 수신자와 정상AP간 핸드셰이크 중 공격자는 다른 키를 담은 패킷을 다시 보내는 방법으로 피해자의 키를 덮어씌움.

- 암호화 프로토콜이 무력화되었기 때문에 MiM (맨 인더 미들 어택)을 받을 수 있음.

마지막 부분이 약간 훅 건너뛴 것 같다.

해당 리서치 페이퍼를 봐야겠다.

https://papers.mathyvanhoef.com/ccs2017.pdf

음... 모르겠다.

ㅋㅋㅋㅋㅋ

다 읽기 싫어서 공격부분 도식만 봤는데

별로 궁금한 부분은 채워지질 않는다.

WPA 3의 경우 핸드셰이크 과정도 암호화가 되어있고,

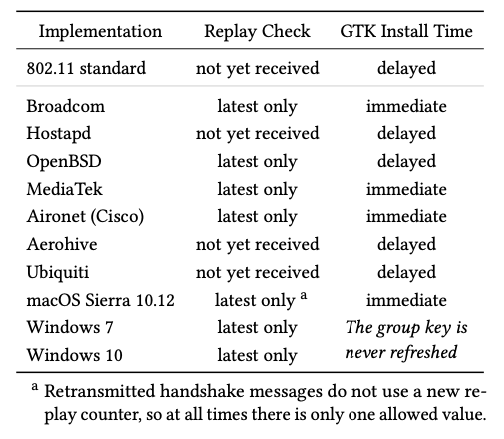

WPA2의 키 재설치 공격 (Forcing Nonce Reuse)의 경우

아래와 같이 리플레이 첵을 하게되면서 이러한 공격을 막을 수 있게 되었다.

Sierra면 OS X 아닌가?

macOS로 이름 바꾸고 나온 녀석인가.

흠.

여튼.

https://www.securew2.com/solutions/wpa2-enterprise-and-802-1x-simplified

WPA2-Enterprise and 802.1x Simplified

What is WPA2-Enterprise and how does it compare to -PSK? What are the pros and cons of credentials versus certifications? Learn about WPA2 and 802.1X here.

www.securew2.com

원래는 이 글을 보면서

' WPA2 PSK 보다 WPA2 Enterprise (802.1x)가 안전하다 '

+

' WPA2 Ent는 WPA3 수준의 안전성을 가진다 '

고 주장하려 하였다.

KRACK어택은 핸드셰이크 과정에서 중간자 공격을 하여

패킷 재전송, 변조, 스누핑 (훔쳐보기)이 가능한 것이라

WPA2 Ent는 WPA2의 취약점을 그대로 안고 간다.

흠...

일단은 Radius 서버를 구축해놓고

(Authent, Authorise, Account 3개의 기능이 있으니까)

VPN을 상시로 붙이는 형태를 취하면

KRACK어택에 취약한 기기라도 (패치를 받지 못한 기기) 비교적 안전할 수 있겠다.

기기 --(공격자)-- AP --- 인터넷

형태에서

기기 ===(VPN암호화)=== AP ===(VPN암호화)=== VPN서버 --- 인터넷

형태로 바뀌기 때문에 스누핑이나 SSL 블락 등을 해도

내용이 암호화된 트래픽이 지나가기 때문에

변조나 스누핑을 할 수가 없다.

(물론 VPN의 취약점을 써먹을게 있다면 갖다 붙여도 되긴하겠지)

2023.03.11 - [Engineering Log/On Premise Computing] - VPN서버 (재)구축기 - OpenVPN on Ubuntu VM

VPN서버 (재)구축기 - OpenVPN on Ubuntu VM

At first I was afraid, I was petrified Kept thinking I could never live without you by my side But then I spent so many nights thinking how you did me wrong And I grew strong And I learned how to get along And I am a big fan of Evan Fong (lol the rhyme)

thewanderer.tistory.com

나의 경우 VPN 서버를 구축해서 쓰고 있는데

VPN을 한 번 켜면

네트워크 연결이 바뀌더라도

지가 알아서 계속 붙인다.

데이터 소모가 좀 있어서 그렇지 쓸만한 VPN인듯.

직접적으로 네트워크에 접속할 수 있는 것은 아니고

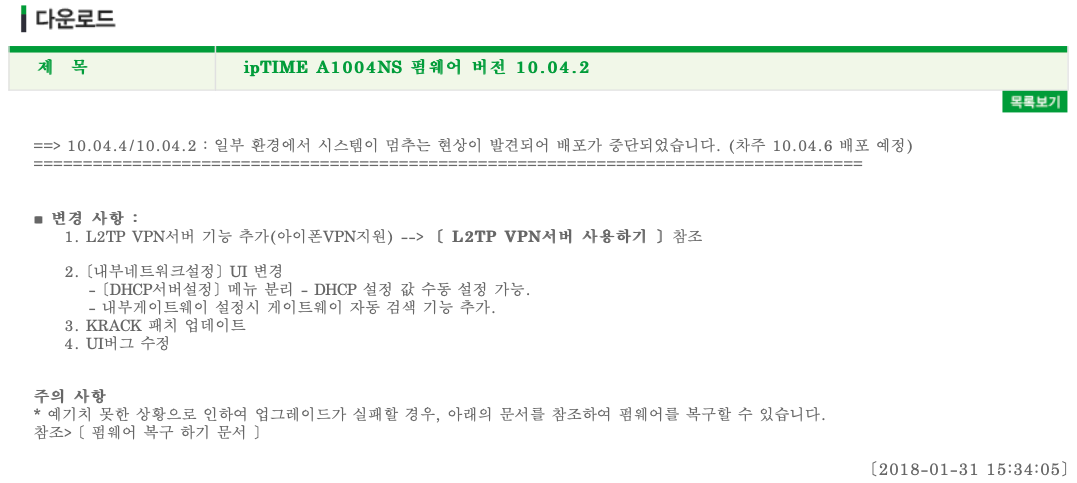

아래처럼 제조사에서 리플레이 패치를 해버리면 끝이다.

가정집에 WPA3를 강제화하는건 큰 의미가 없는 것 같고

문제는 호텔이나 카페같은 공공 Wifi인데...

WPA2 enterprise를 구축한다고 해서 KRACK공격을 막을 수 있는 것도 아니고

가장 취약한 외부 와이파이는 내가 손을 댈 수 있는 부분이 아니다.

그래도 Radius 서버는 구축해본다.

(쓰면서 계속 드는 생각은 이걸 왜 여기에 박은거지 싶은 생각 뿐)

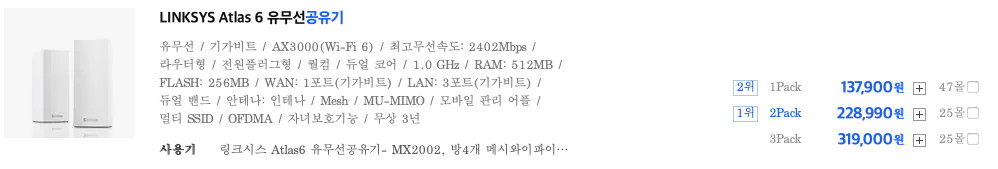

2. WPA3 기기 구매 고민

ipTime은 WPA3를 지원하는 공유기가 없는건지

아무리 뒤져봐도 잘 안나온다.

TP-Link는 중국계 회사라 도무지 믿을 수가 없다.

WPA를 3이 아니라 300을 쓰더라도

공유기 단에서 백도어로 중국 서버에 데이터를 복제해서 보내버린다면

아무런 의미가 없지 않은가.

샤오미 화웨이는 대놓고 걸러야하고

TP Link (셴졘)도 거르고나면

- 갓수스

- iptime

- NetGear

정도의 브랜드만 남게된다.

아 맞다.

링크시스가 있었지.

KT 5G 에그 USB 테더링 안됨 (macOS, Linksys BKE-500)

결론: 본인의 3개 맥 모두 안된다. macOS 상에서는. 2015 Early 맥북프로 13인치 2017 맥북 에어 13인치 2014 맥 미니 인포시스 LTE 장치, 친구의 삼성 안드로이드폰 + 테터링 둘 다 멀쩡히 잘 되는데. 아예

thewanderer.tistory.com

이 기기가 나의 첫 링크시스 기기이다.

살면서 가정용 수준의 네트워크 장비로

고급, 하이엔드 제품을 써본건 애플 제품밖에 없다.

이 마저도 애플이 네트워크 제품군을 단종시켜버리면서

반쯤 포기하고 있었는데,,

링크시스를 생각도 못하고 있었다.

링크시스는 자체 기업으로 설립된 뒤 (1994년이었나)

CISCO에 팔렸고 (2003년으로 기억)

벨킨(모기업 폭스콘)에 또 팔려서 (2013년)

현재에 이르렀다.

자동차로 치자면 모 자동차 기업이

볼보에 팔렸다가

벤츠에 팔린 그런 느낌.

SW, HW 품질 하나만큼은 끝내주는 그룹을 돌아댕겼다.

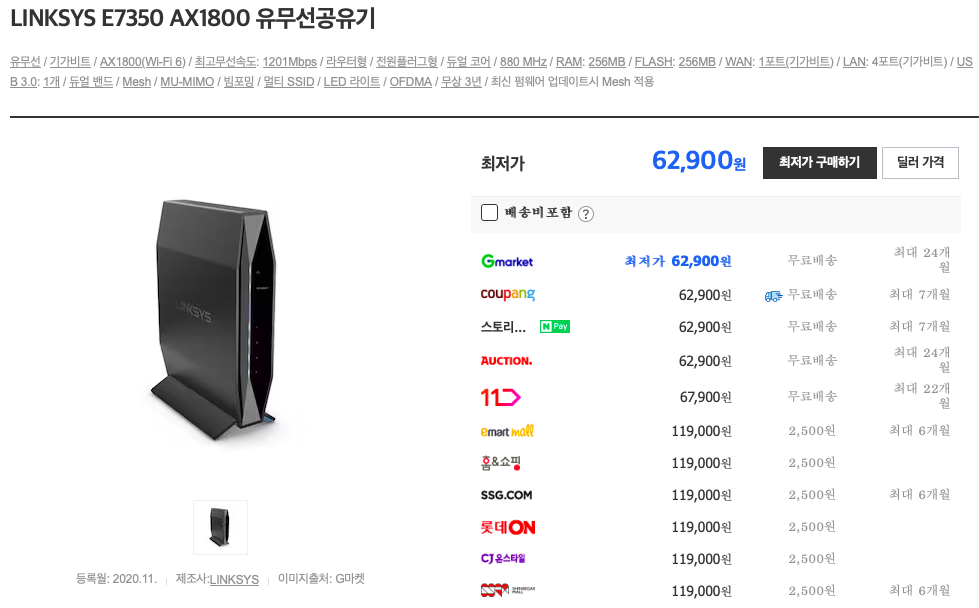

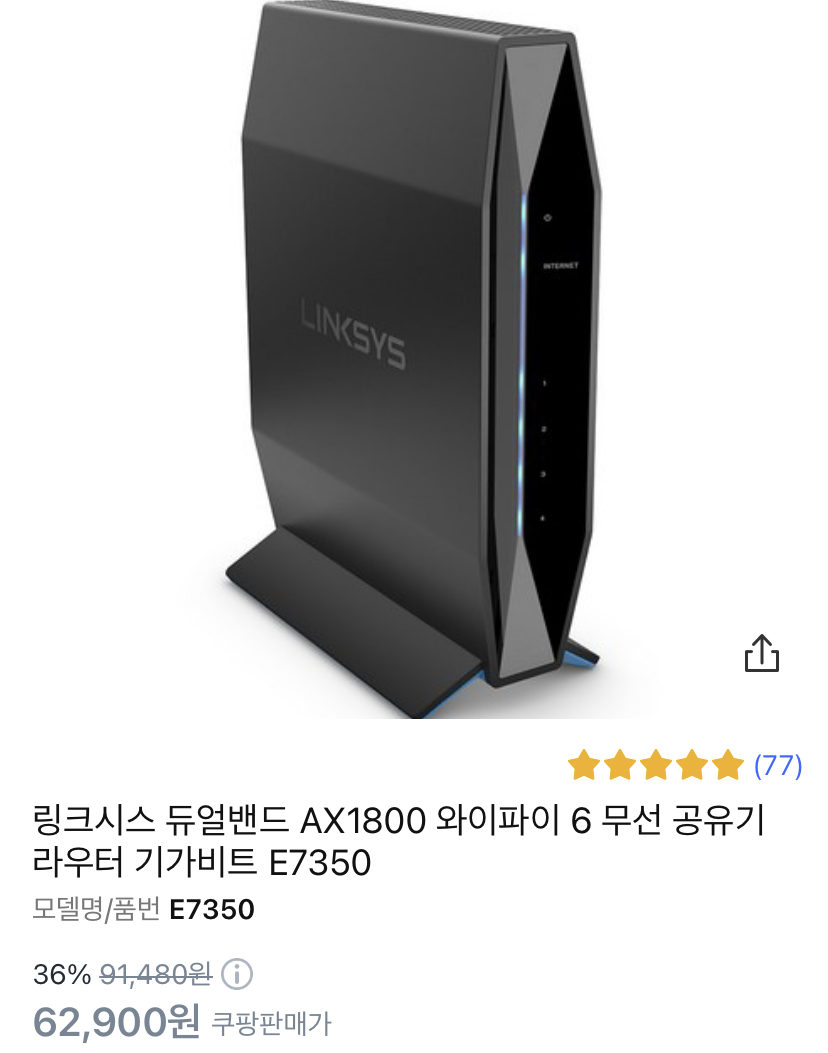

https://prod.danawa.com/info/?pcode=12724166&keyword=링크시스+공유기&cate=112804

LINKSYS E7350 AX1800 유무선공유기 : 다나와 가격비교

컴퓨터/노트북/조립PC>PC주변기기>공유기, 요약정보 : 유무선 / 기가비트 / AX1800(Wi-Fi 6) / 최고무선속도: 1201Mbps / 라우터형 / 전원플러그형 / 듀얼 코어 / 880 MHz / RAM: 256MB / FLASH: 256MB / WAN: 1포트(기가

prod.danawa.com

4만원짜리로 똑같이생긴 Wifi 5 지원 공유기가 있긴 한데

(Linksys E5600, AC1200)

Wifi 6와 WPA3를 사용하기 위해선 AX급으로 가야한다.

요렇게 퀄컴 SoC가 박힌 녀석도 있으나

- 가격이 비싸고

- 성능이 불필요하게 높으며

- WPA2 Enterprise 미지원이다.

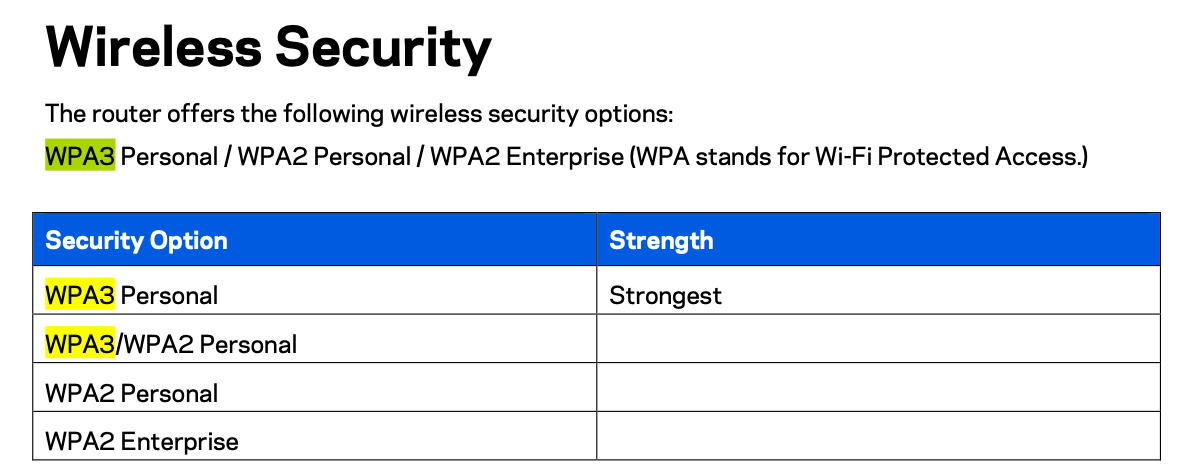

상기 공유기 매뉴얼을 찾아보았다.

https://downloads.linksys.com/support/assets/userguide/E7350_USERGUIDE_INTL_LNKPG-00727_RevB00.pdf

WPA3 Enterprise 를 지원하지 않는다.

...

나 그럼 라디우스 서버 왜 구축한거야.

ㅜㅜ

(구축 다하고 찾아봤다)

일단 아 모르겠고

이 놈으로 하나 사야겠다.

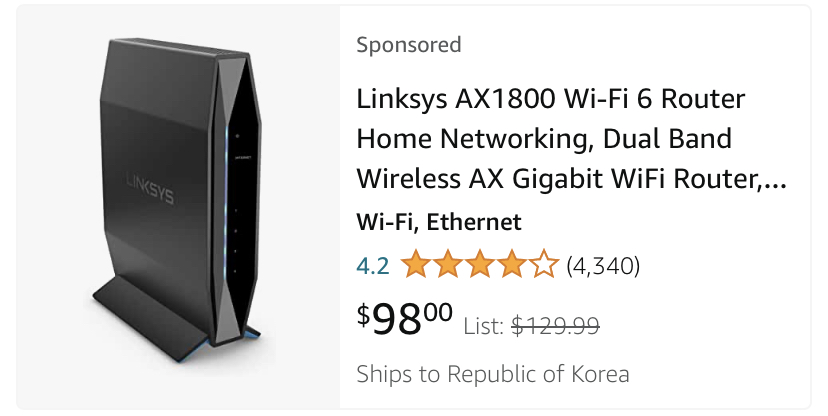

와 아마존에는 왜이렇게 비싸게 파냐 (13만원)

배송비까지 따지면 국내에서 2개 사고도 남겠다.

다나와 가격이랑 그냥 쿠팡가랑 동일해서

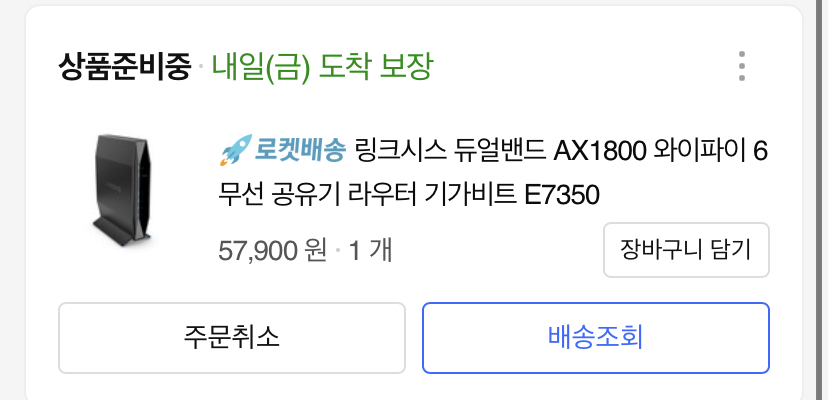

쿠팡에서 주문.

망할 와우회원을 나도 모르게 가입시켜버려서

5천원 할인은 받았지만

자칫 잘못하면 유료 회원권 비용을 지불할 뻔 했다.

진짜 쿠팡 배송빠른건 좋은데

택배 봉지에 송장 붙여버려서 파쇄 못하는거랑

씨부엉 갖다 버리고싶은 와우회원권 가입하라고 자꾸 뜨는거때문에

쓰고싶지가 않다.

심지어 와우회원 탈퇴할때는

- 지금 시점에서 모든 혜택이 사라져요 ㅠㅠ 진짜 탈퇴하실??

이지랄해놓고서

막상 탈퇴하니까

- 7월 26일까지 혜택이 지속됩니다.

이지랄을 하고 쳐 앉아있다.

분노가 끓어오른다

ㅋㅋ

다음날인 금요일

물에 젖은 쿠팡박스가 왔다.

[토막글] 링크시스 E7350 공유기 (WPA3) 관련 Log (Feat. 통신단자함)

노르웨이어를 배우려고 책을 드디어 샀다. 2023.04.05 - [In Progress/Brainstormed but that's it.] - 노르웨이지언을 배워볼까. (탐색중) 노르웨이지언을 배워볼까. (탐색중) 한 10년? 12년? 전에 유툽에서 (당시

thewanderer.tistory.com

WPA3를 쓸 수 있다는 점과

링크시스의 고품질 제품을 쓴다는 점만으로도

매우 흡족한데,

유무선을 불문하고

웹페이지 로딩 반응속도가 매우 좋아졌다.

왠진 모르겠지만 아 맘에 든다.

3. RADIUS 서버 설치, 무선 AP 연동

나의 가상화 서버는 Debian 기반이다.

2023.01.15 - [Engineering Log/On Premise Computing] - [토막글] 무료 하이퍼바이저 (Proxmox) Log

[토막글] 무료 하이퍼바이저 (Proxmox) Log

제온 E3 4C8T ~ 4C4T + DDR3 ECC Unbffd + C칩셋 (224랑 뭐였지) 서버 HW를 중고로 저렴하게 가져와 쓰고있다. 요즘에는 하드베이 (특히 3.5인치)를 없애고 워터블럭을 달 수 있게 하는게 트렌드인가보다. 라

thewanderer.tistory.com

기왕이면 가상머신보다 컨테이너를 쓰는게 낫지 않을까

(RADIUS 서버가 Debian 계열이었으면 하는 소리다) 싶다가

- 현재 컨테이너를 쓰지 않는 점 (FreeRADIUS는 BSD 기반 "라이브러리"이다)

- 워크 오버헤드가 낮은점

- 유저가 많은 점

으로 인해 FreeRADIUS를 선택하였다.

Instruction이 아니고 Log인만큼

뻘짓을 여과없이 담을 예정이다.

BSD 라이센스드 라이브러리라고 되어있는데

BSD 운영체제를 쓰지 않아도 되나보다.

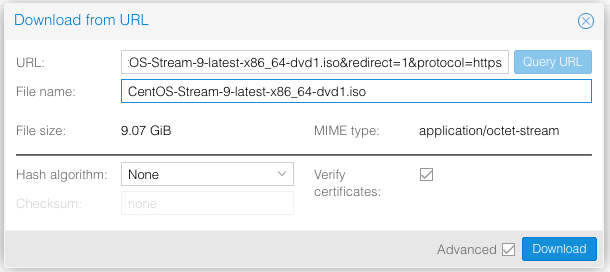

기에 나는 CentOS를 선택하였다.

홈페이지에 해쉬가 없다

SHA256이 없으니 좀 허전하다.

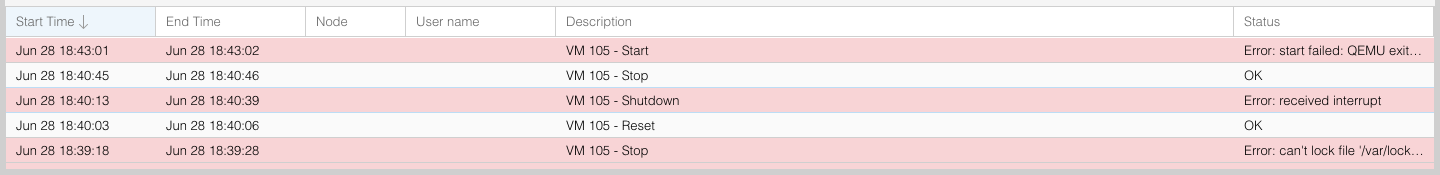

내가 받은 ISO 파일이 이상한건지

아님 궁합이 안 맞는건지 뭔지

설치 시도시 특정 프로세스가 뻗어버리면서

커널 패닉이 난다.

포기.

Ubuntu로 가야겠다.

인스톨 후 서버 초기 설정.

sudo apt update

sudo apt upgrade

sudo apt autoremove

sudo ufw enable

sudo apt install glances

sudo restart now

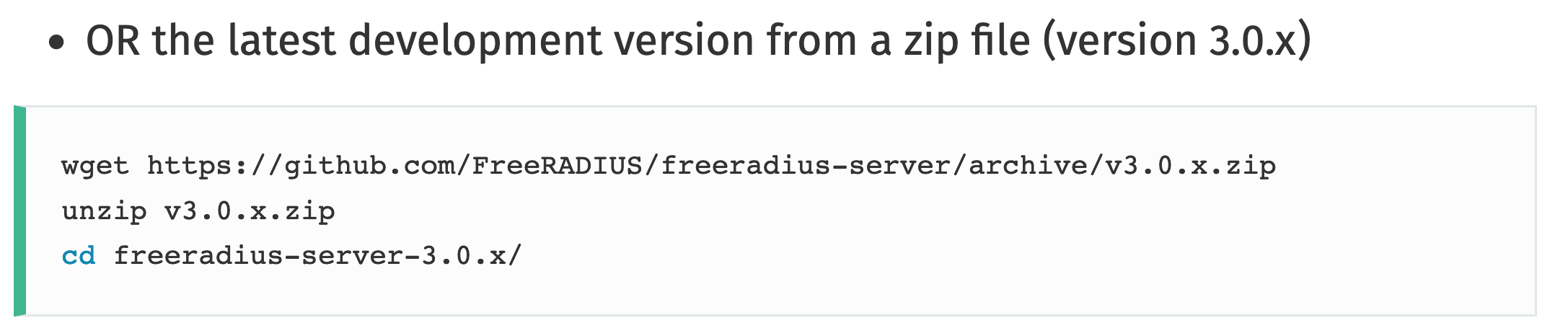

그 뒤 아래 페이지를 참조했다.

https://wiki.freeradius.org/building/Debian%20and%20Ubuntu

Building on Debian or Ubuntu

wiki.freeradius.org

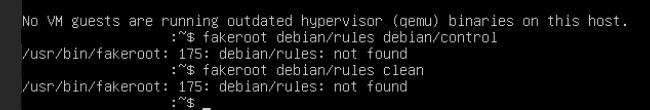

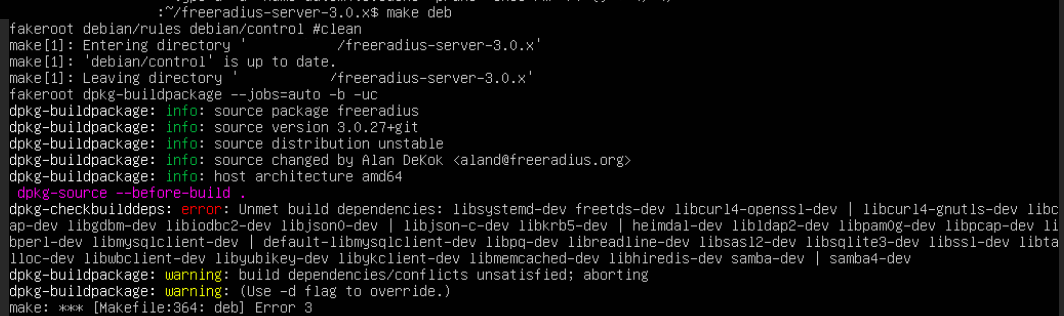

흠... 수상한데.

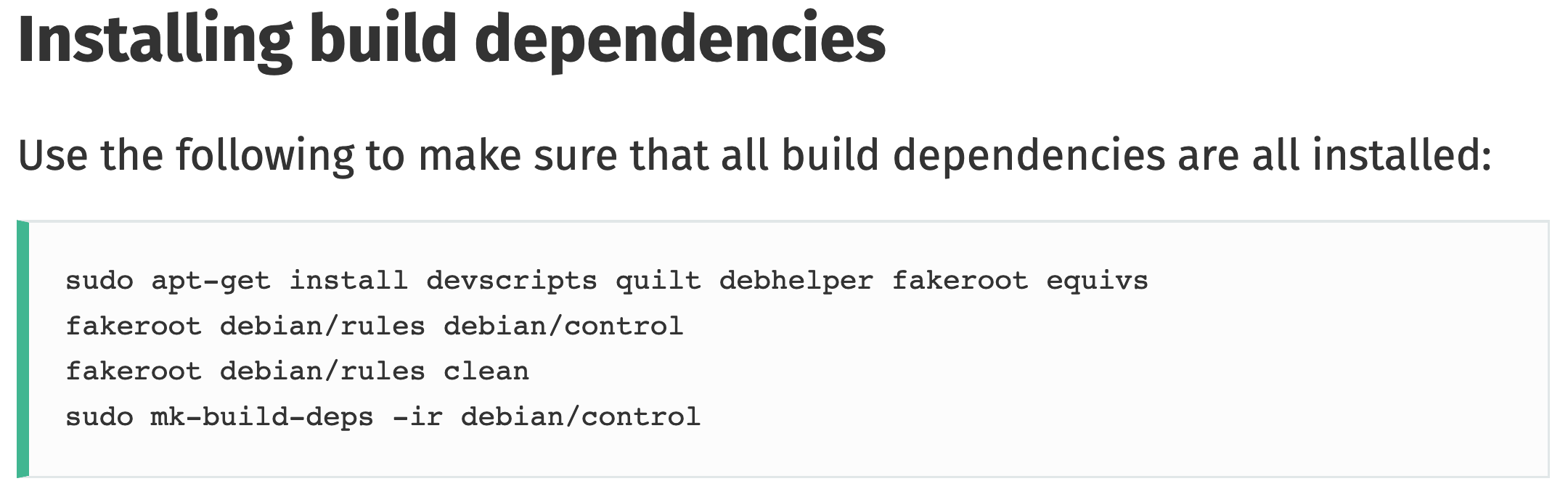

아. 현재 디렉토리를 안 바꿨음. (cd)

디펜던시가 설치 안 되었다.

아

맨 마지막줄을 실행 안 했다.

(sudo mk-build-deps -ir debian/control)

ㅋㅋ;;

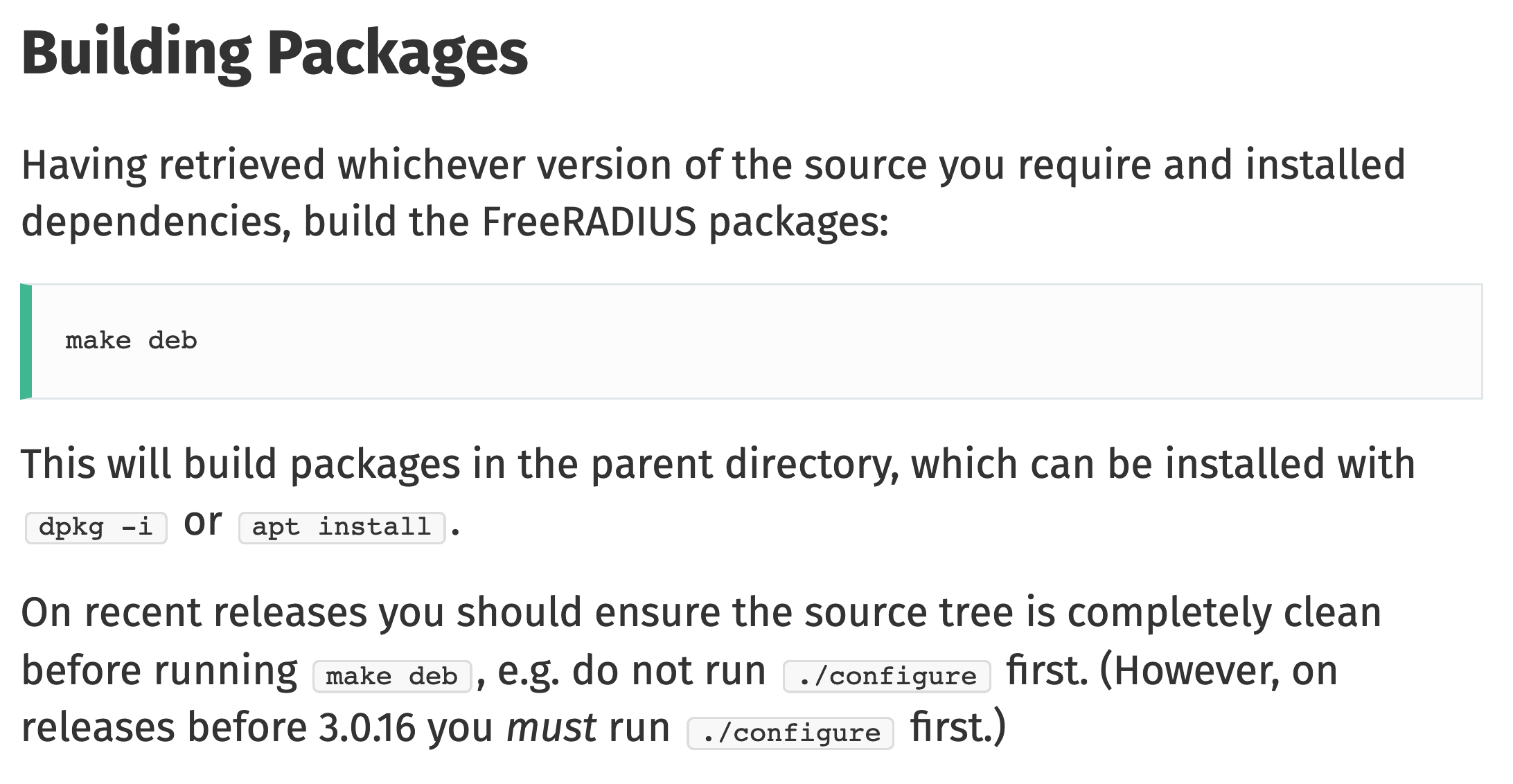

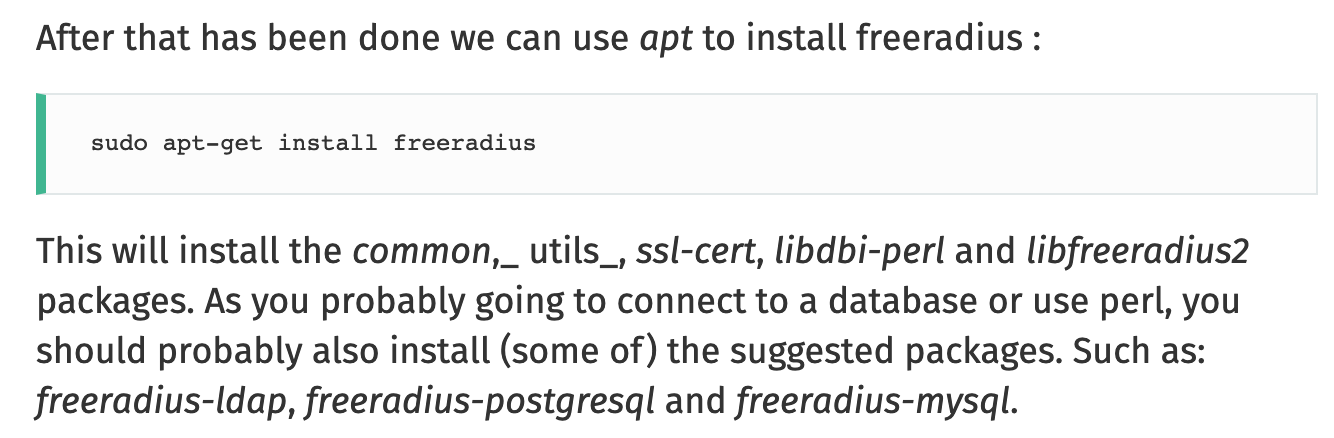

다 하고나서 위키를 뒤지는데

아래같은 설명이 보인다.

...

나 왜 뻘짓한거여.

앱트 인스톨 프리라디우스

로 다시 깔았다.

ㅅㅂ

잘 돌아간다.

그 와중에 proxmox에서 ~랑 |이 안 먹어서

(이상한 글자가 입력됨)

결국 sudo ufw allow ssh

로 포트를 열어줬다.

아 참 라디우스 서버 IP 고정을 안 해줬네.

공유기단에서 고정을 해준다.

돌아와서.

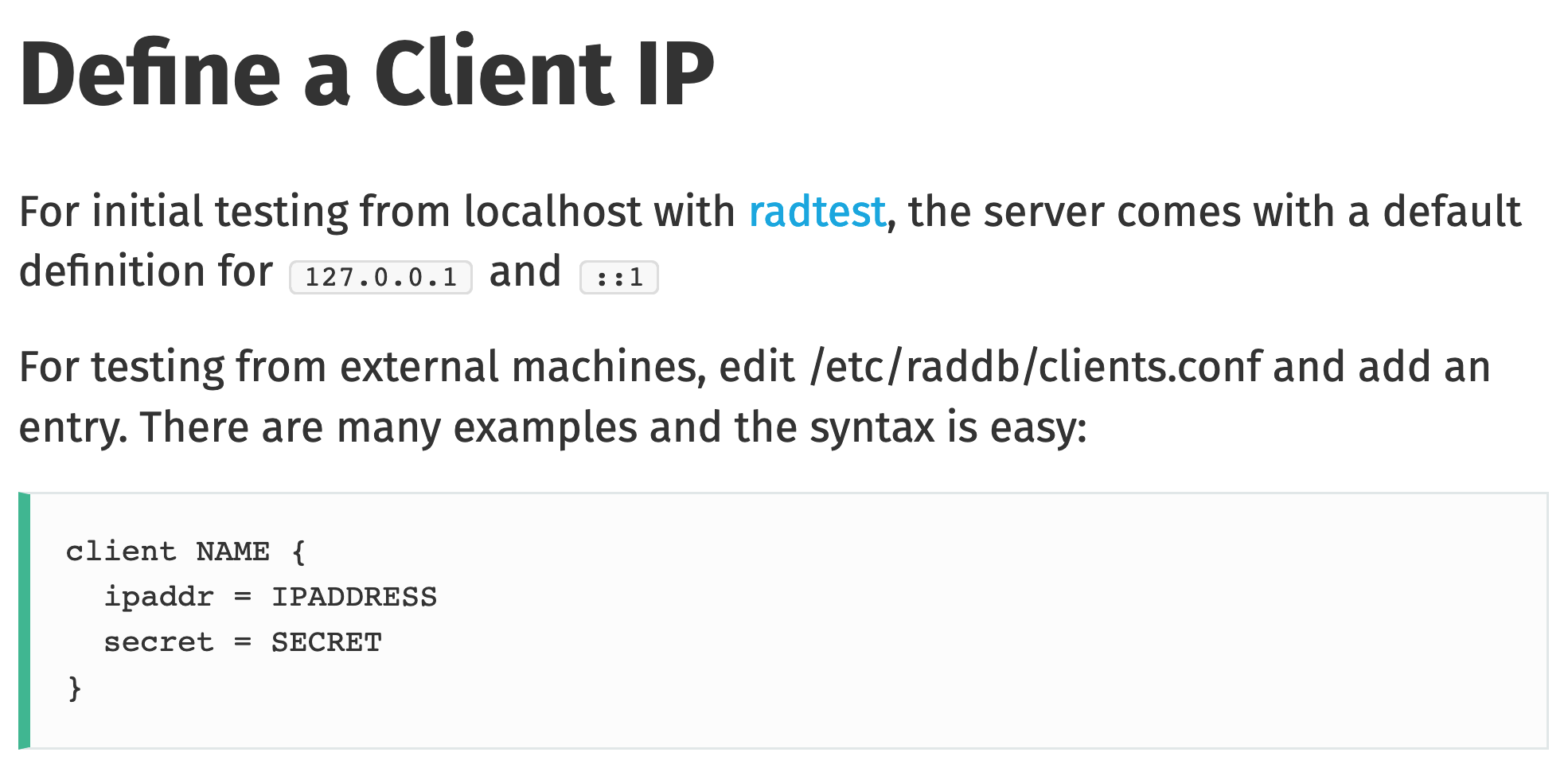

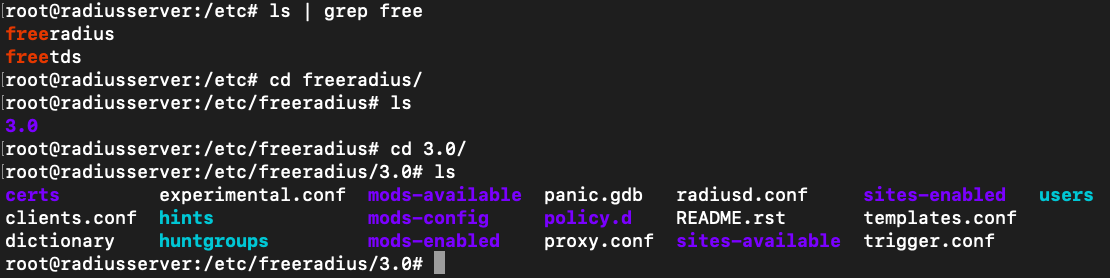

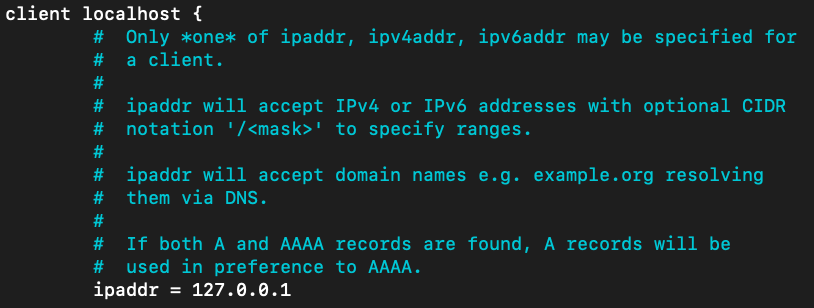

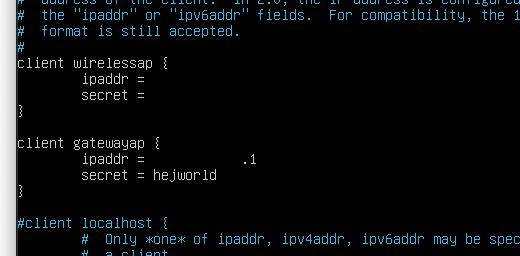

설치를 완료하면 디폴트로 로컬호스트 (127.0.0.1), aka 서버 자기 자신이 설정되어있다고 한다.

/etc/raddb/clients.conf

존재하지 않는다.

etc 디렉토리를 뒤져보니

freeradius 디렉토리가 있다.

/etc/freeradius/3.0 으로 이동.

nano client.conf

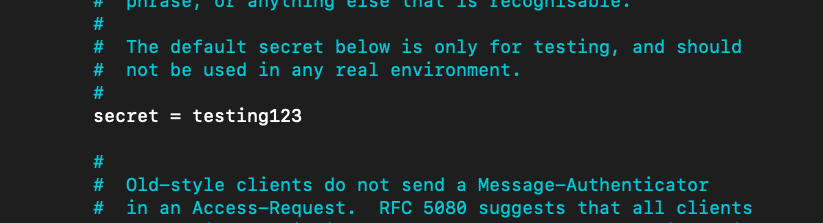

이렇게 디폴트 값이 들어가있다.

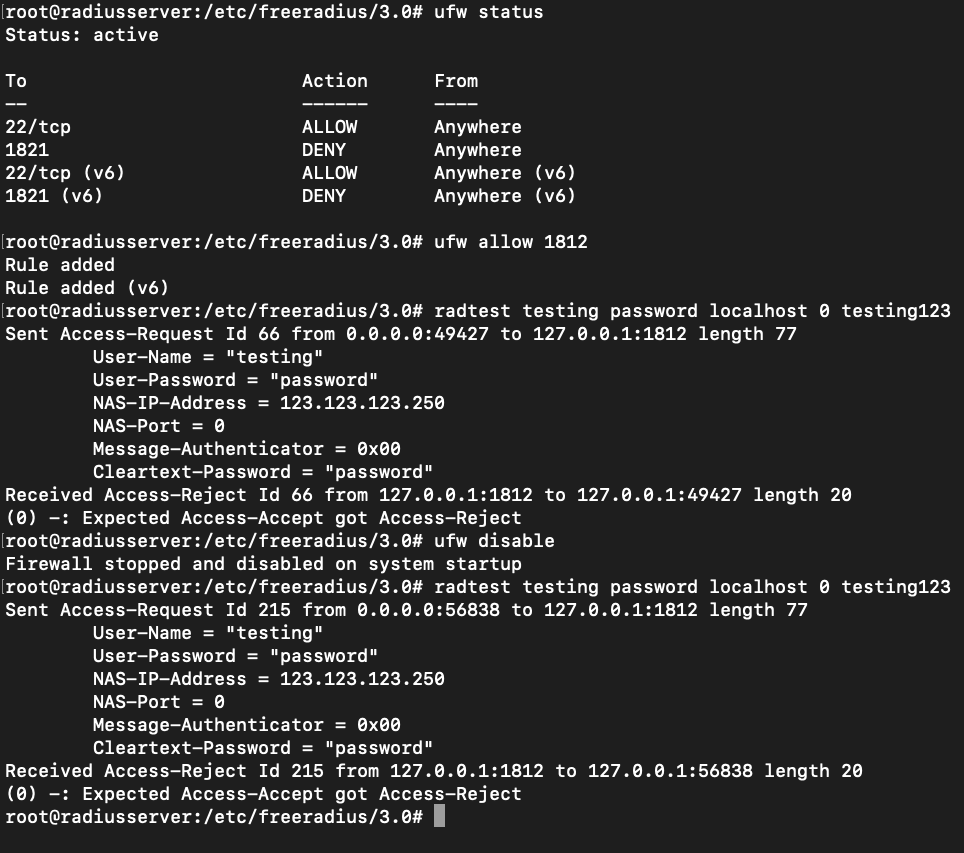

user랑 client 를 설정해줬음에도

아래처럼 막힌다.

ufw allow 1812도 해봤고

ufw disable도 해봤다.

뭐지...? 하다 보니

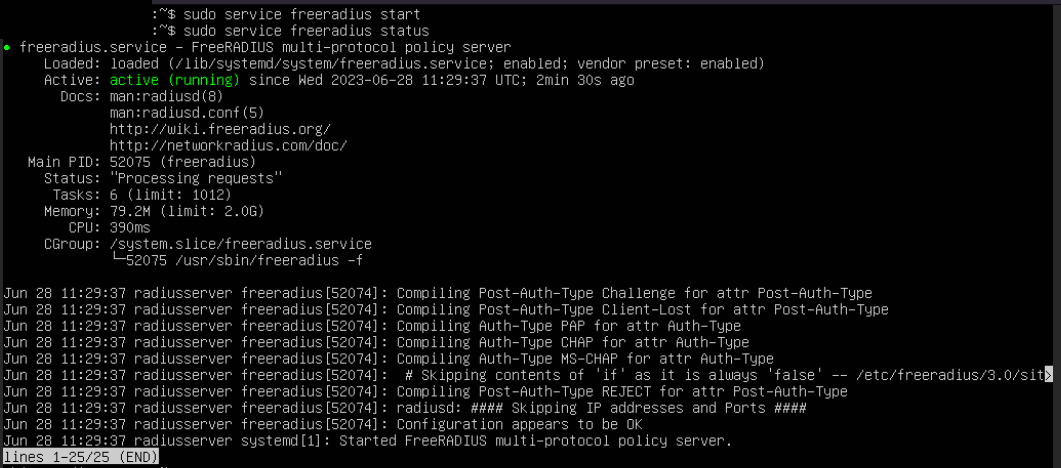

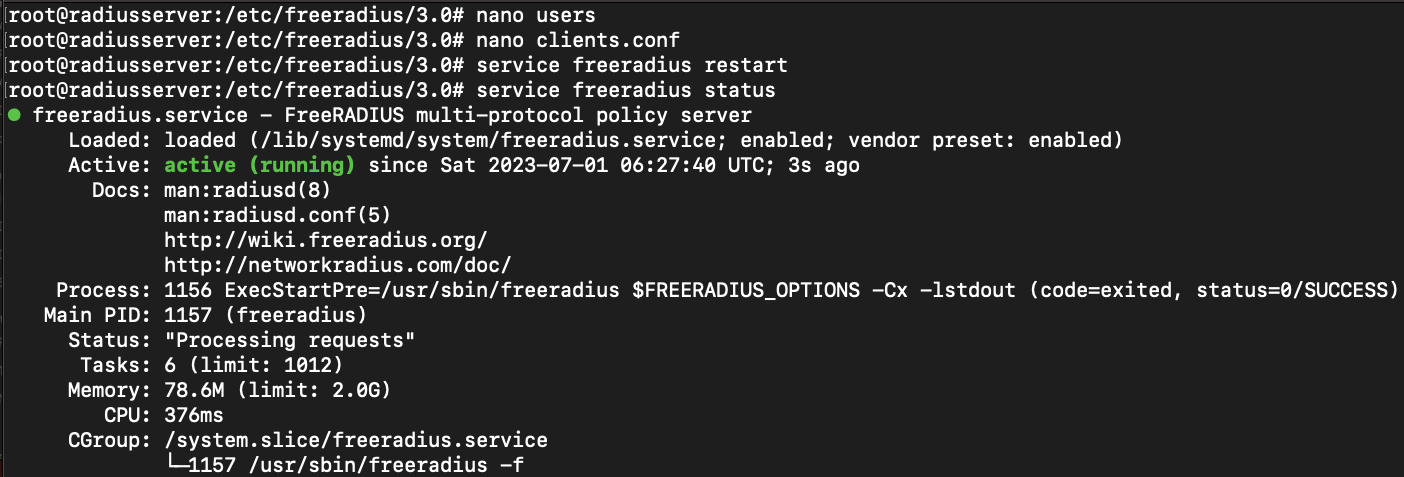

radius 서비스 재기동을 안 했단 사실을 깨달았음.

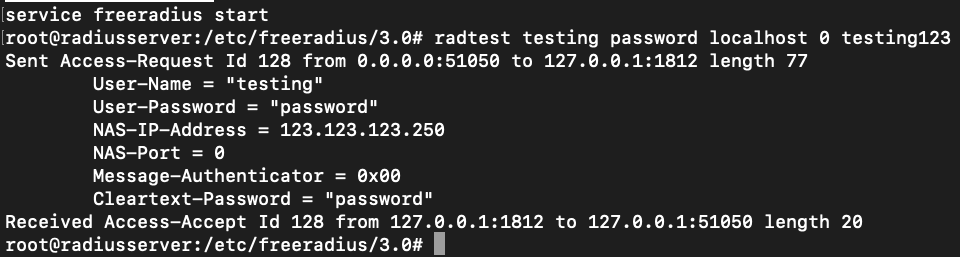

sudo service freeradius stop

sudo service freeradius status (사망 확인)

sudo service freeradius start

억쎕티드.

ㅋㅋ ㅠㅠ

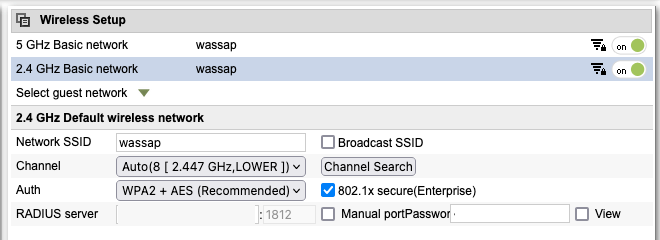

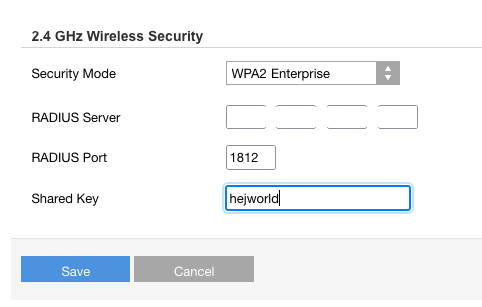

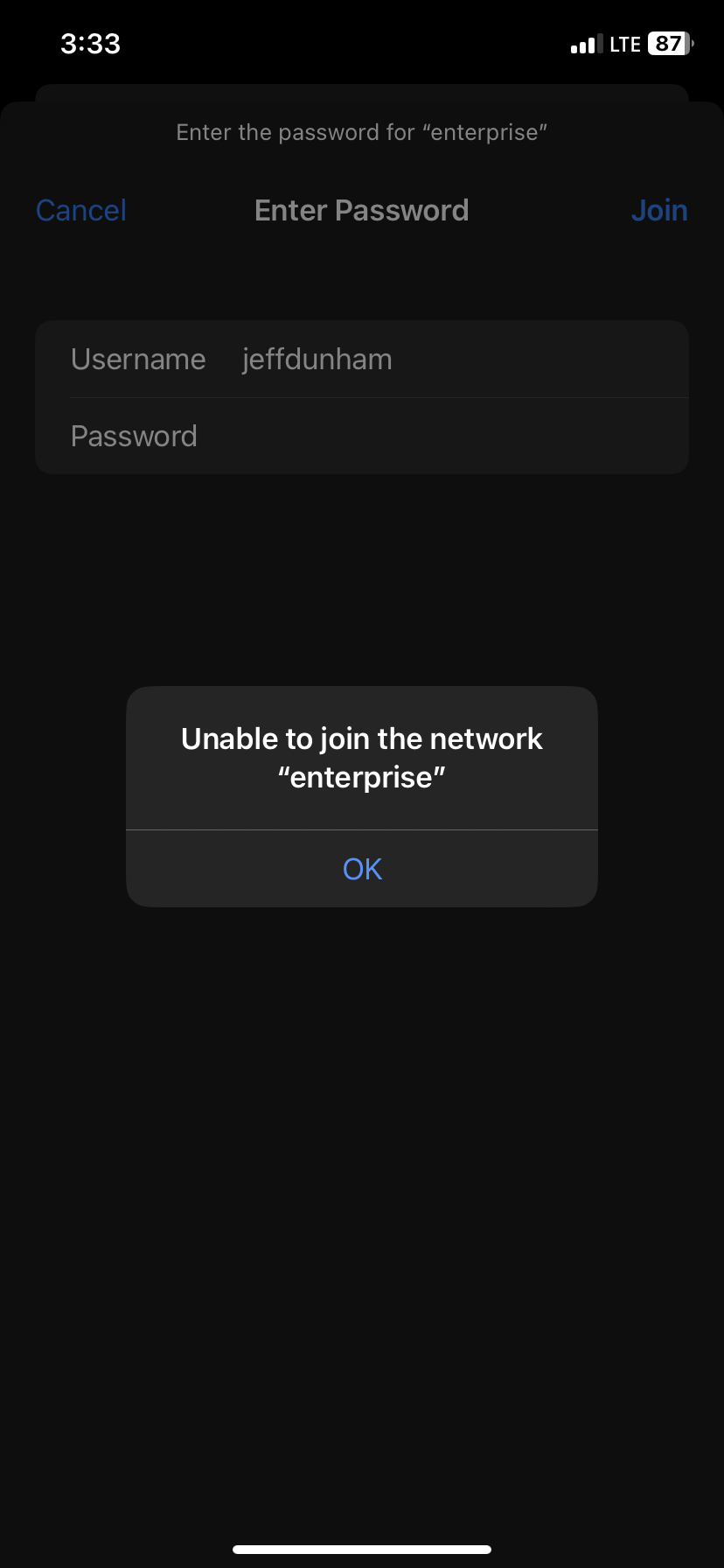

집에 굴러다니는 iptime 공유기로

WPA2 Enterprise 무선랜을 세팅해보았다.

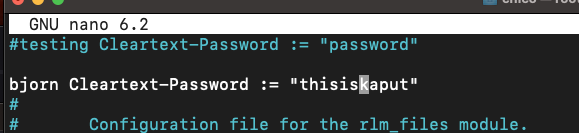

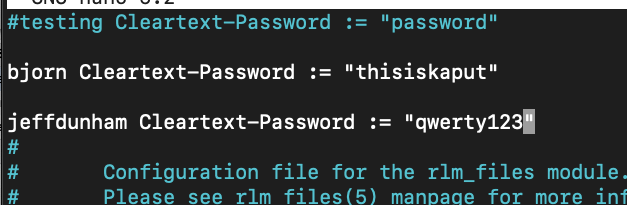

User는 이렇게 임시로 만들어줬고

Client 는 iptime의 임시 공유기 고정 IP를 넣어줬다.

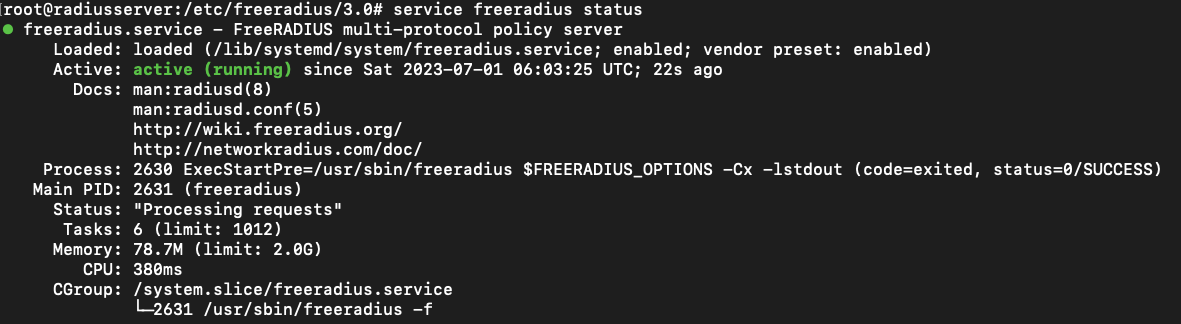

라디우스 서버 재기동 후 상태 확인

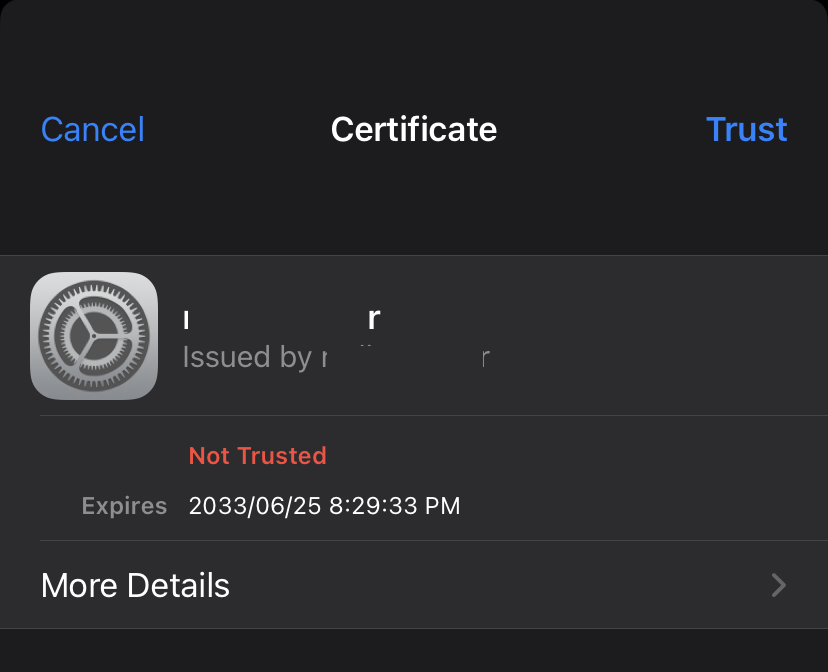

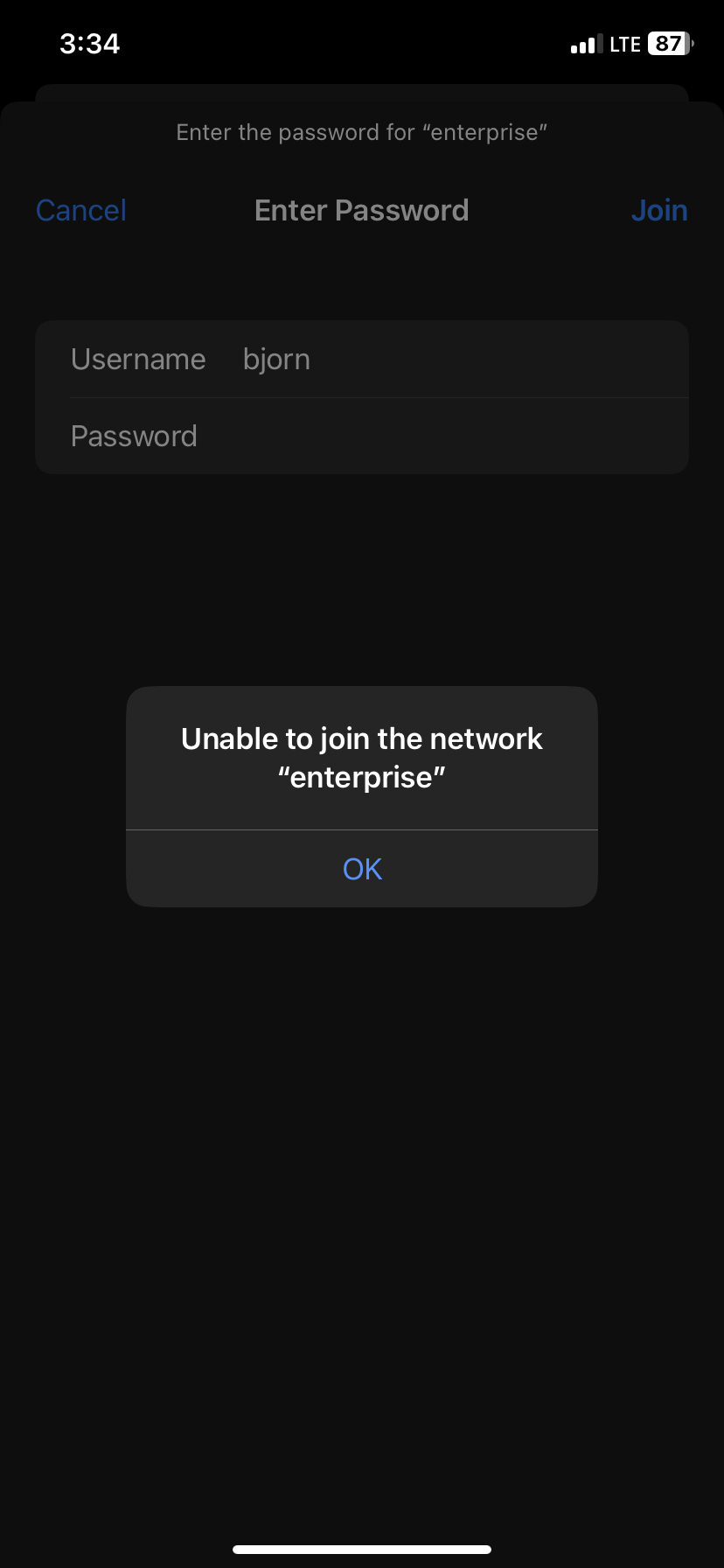

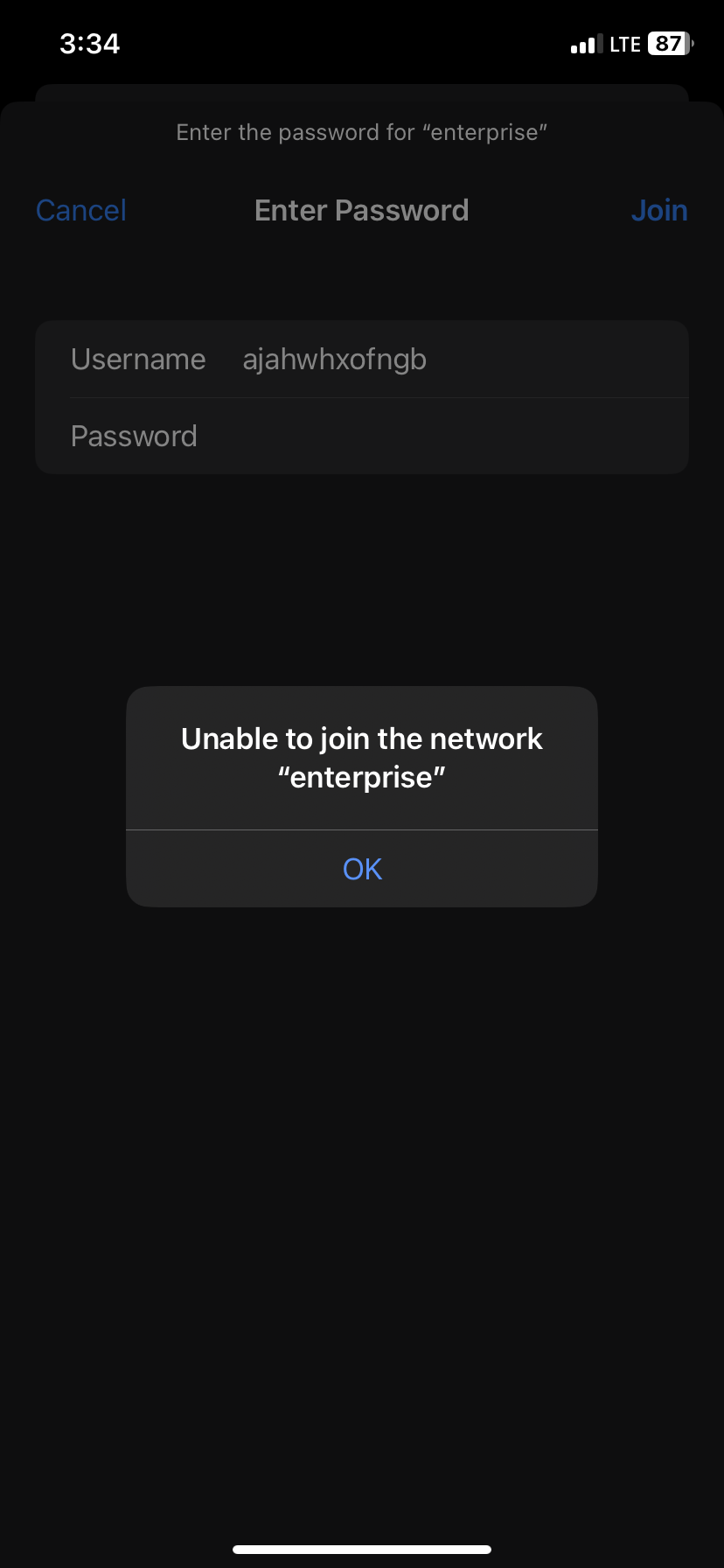

핸드폰에서 붙여보자.

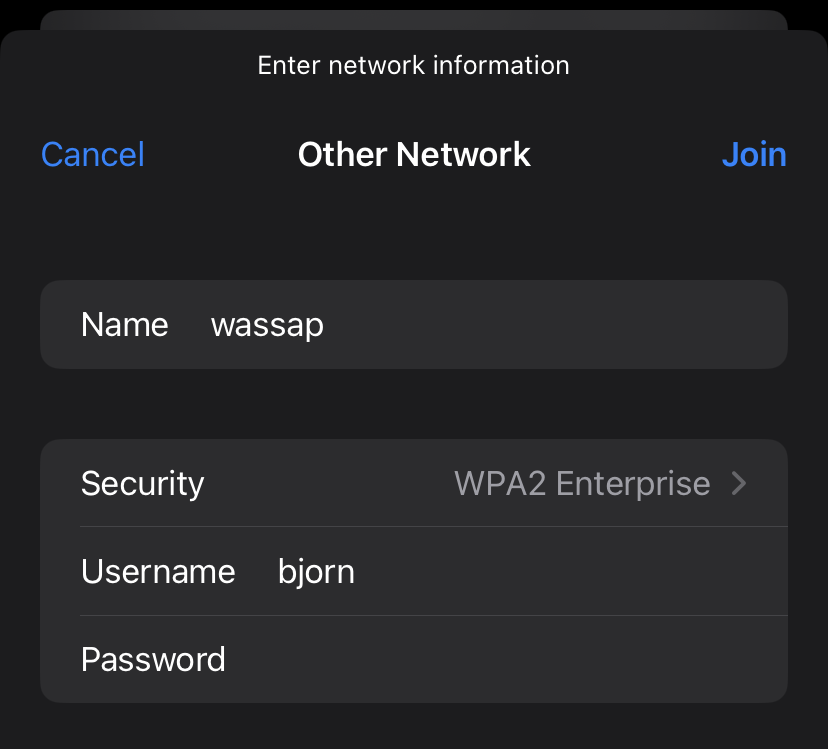

SSID를 숨겼기 때문에 직접 검색해서 붙이는 방법을 써야했고

시큐리티는 WPA2 Enterprise로.

흠...

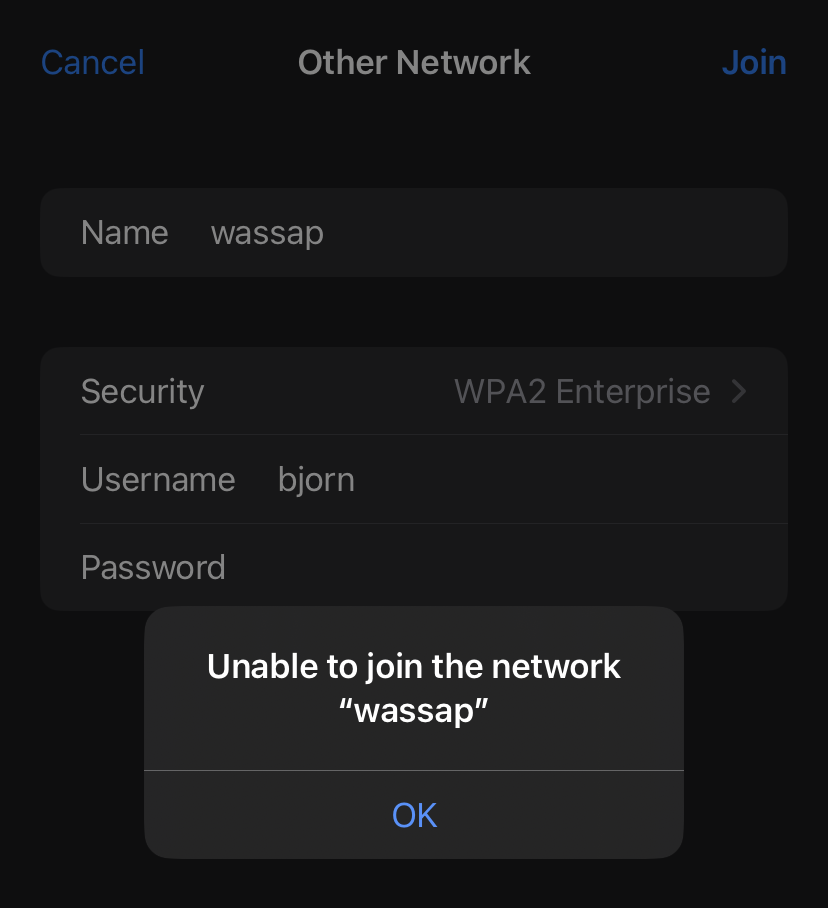

ㅜㅜ

SSID 브로드캐스팅을 다시 켜고 붙여보았지만

...

ㅜㅜ

공유기가 고장난건가..

공유기랑 서버 재기동 해봐야겠다.

안 붙는다.

ㅜㅜ

링크시스 공유기로 붙여봐야겠다.

클라이언트에 추가해주고

user도 혹시 몰라서 추가해줬다.

서비스 재기동.

공유기쪽에 설정 해주고

테스트.

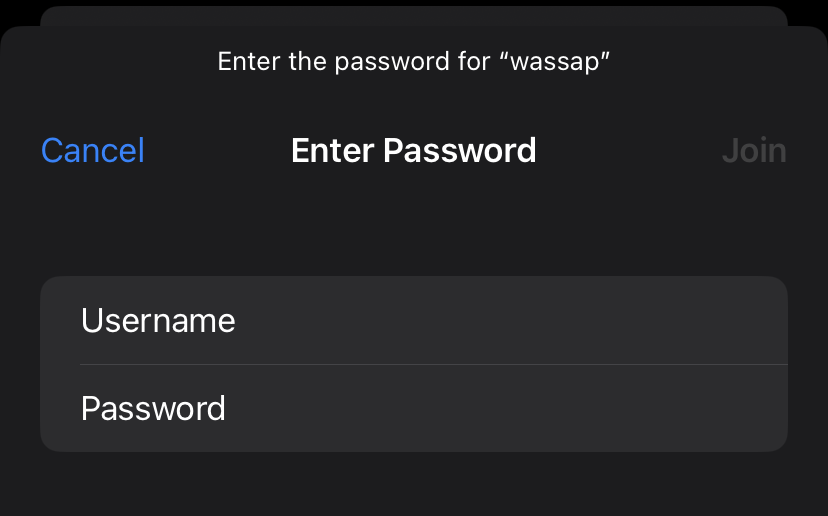

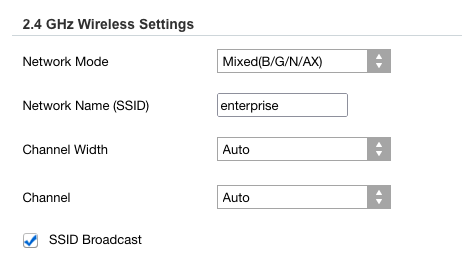

링크시스 공유기로 접속하니까

서티피킷 신뢰 창이 뜬다.

그러나..

안된다...

ㅜㅜ

유저에 등록하지 않은 계정을 넣으면

접속 불가 창이 좀 더 빨리 뜨긴 한데..

왜 안되는걸까.

ufw disable 을 해도 안된다

방화벽 문제는 아닌 것 같다.

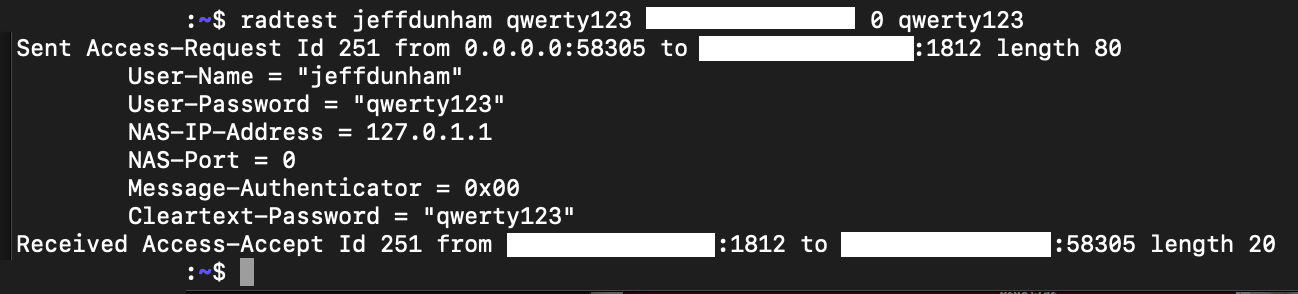

다른 서버에

freeradius-utils을 깔고

radtest를 던졌다.

(라디우스 서버에 해당 서버를 클라이언트로 추가함)

잘 되는데...

ㅜㅜ

디버깅 모드를 찾아서 좀 해봐야겠다.

(반쯤 포기했다.

WPA3 Enterprise 를 지원하는 공유기가 현재 잘 없거니와

SSH authentication 을 아직 잡을 겨를이 없어서

내버려두고 있다)

[토막글] 링크시스 E7350 공유기 (WPA3) Log (Feat. 통신단자함)

노르웨이어를 배우려고 책을 드디어 샀다. 2023.04.05 - [In Progress/Brainstormed but that's it.] - 노르웨이지언을 배워볼까. (탐색중) 노르웨이지언을 배워볼까. (탐색중) 한 10년? 12년? 전에 유툽에서 (당시

thewanderer.tistory.com

End of Document.

'1.A. High Level Computing > On Premise Computing' 카테고리의 다른 글

| 해커의 개인용 웹서비스 구축 Log (줘또없는 화이트해커의 DevSecOps) - 일시중지 (구상 후 중지) (0) | 2024.09.17 |

|---|---|

| WAF & 방화벽 구축 고민 log (1) | 2024.09.13 |

| LAPM 프론트 & 백엔드 & DevEnv 구성 기록 (그지같은 PHP) (0) | 2024.05.18 |

| 파일서버 재구축기 - TrueNAS (Feat. 뻘짓) - Procrastinated (0) | 2023.07.26 |

| [토막글] POSIX 셋업 중 / 후 작업 참고 Log (베어메탈 + VMWare hypervisor type 2) (0) | 2023.07.19 |

| VPN서버 (재)구축기 - OpenVPN (feat. Dedicated HW) (0) | 2023.03.11 |

| [토막글] 무료 하이퍼바이저 (Proxmox) Log (0) | 2023.01.15 |

| 웹개발 환경 구성(Eclipse) 고민기 (쓸데없이 긴) (미완성) (0) | 2023.01.14 |

Comment(s)